Annual Audit Manual

AVIS CONCERNANT LE DROIT D’AUTEUR ─ Ce manuel est destiné à un usage interne. Il ne peut être reproduit par ou distribué à des tierces parties par courriel, par télécopieur, par courrier, en main propre ou par tout autre moyen de distribution ou de reproduction sans le consentement écrit du Coordonnateur des droits d’auteur du Bureau du vérificateur général du Canada. Les paragraphes du Manuel de CPA Canada sont reproduits ici pour votre utilisation non-commerciale avec l’autorisation des Comptables professionnels agréés du Canada (CPA Canada). Ils ne peuvent pas être modifiés, copiés ou distribués, sous une forme quelconque, car cela transgresserait le droit d’auteur de CPA Canada. Reproduit à partir du Manuel de CPA Canada avec l’autorisation des Comptables professionnels agréés du Canada, Toronto, Canada.

5035.3 Séparation des tâches

sept.-2022

Contenu de la présente section

Objectif de la séparation des tâches

Attribution des rôles et des responsabilités

Contrôles généraux informatiques

Séparation des tâches et restriction de l’accès

Risque d’incompatibilité des tâches

Contournement des contrôles par la direction

Évaluation de la séparation des tâches

Utilisation d’outils et de techniques automatisés pour la séparation des tâches

Directives du BVG

Pour que les contrôles internes soient efficaces, il est nécessaire que les responsabilités soient réparties de manière adéquate entre les personnes qui exécutent des procédures de comptabilité ou des activités de contrôle et celles qui révisent ces activités. L’idéal serait que le flux du traitement des opérations et des activités connexes soit conçu de sorte que le travail d’une personne soit indépendant de celui d’une autre personne ou serve de contrôle à l’égard de celui-ci.

La séparation des tâches :

- réduit le risque d’erreurs non détectées et limite les occasions de détourner des actifs ou de dissimuler des anomalies intentionnelles dans les états financiers;

- sert de moyen de dissuasion à l’égard de la fraude ou de la dissimulation d’erreurs, car il faut solliciter la coopération d’une autre personne pour y parvenir (collusion).

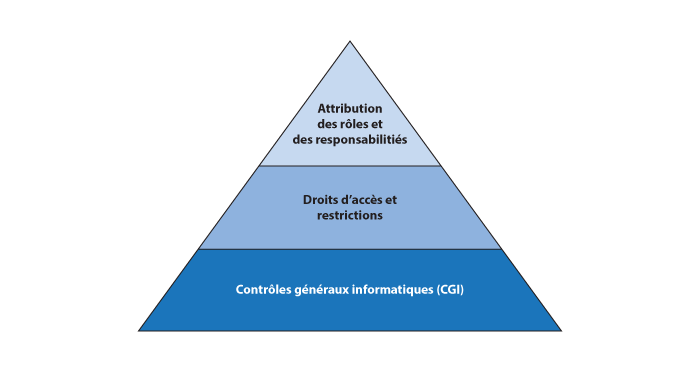

La séparation des tâches, qui s’effectue par l’attribution adéquate des rôles et des responsabilités, est rendue possible par l’intégration au système de droits d’accès et restrictions appropriés et est appuyée par les contrôles généraux informatiques (CGI) sur les droits d’accès et les restrictions. Le diagramme ci‑dessous présente l’importance de ces différents niveaux, dont les CGI constituent les fondements. Les contrôles à chaque niveau doivent être conçus, mis en place et exécutés de façon efficace pour que l’on puisse s’appuyer sur la séparation des tâches.

Directives du BVG

La séparation appropriée des responsabilités consiste généralement à affecter différentes personnes aux activités suivantes :

- autorisation des opérations;

- exécution des contrôles liés à l’enregistrement et au traitement des opérations;

- surveillance de ces contrôles;

- tenue des livres comptables;

- accès physique ou garde des actifs ou des dossiers ou documents clés.

Par exemple :

- Pour réduire le risque d’erreur, la direction peut établir des procédures visant l’examen et l’approbation de rapprochements mensuels d’un compte de contrôle par un membre du personnel de supervision qui n’effectue pas le rapprochement.

- Pour réduire le risque de fraude, les responsabilités relatives aux fonctions d’expédition et de facturation sont normalement séparées afin d’empêcher la dissimulation de l’envoi non autorisé de biens par le contournement des procédures de facturation habituelles.

- Les développeurs qui créent des modifications ou qui préparent des mises à jour de l’environnement informatique n’ont pas l’accès requis pour effectuer des modifications ou lancer des modifications dans l’environnement de production informatique. La capacité d’élaborer et de mettre en œuvre des modifications dans l’environnement de production pourrait permettre de contourner les contrôles clés du traitement automatisé de l’information ou la manipulation directe des opérations et des données financières.

- Pour aider à prévenir les modifications non autorisées, les droits d’accès de « super utilisateur » ne sont accordés qu’à un nombre limité d’utilisateurs du service informatique, et le journal dans lequel sont consignées leurs activités fait l’objet d’un suivi périodique assuré par le dirigeant principal de la sécurité de l’information (DPSI).

- L’accès à l’environnement de production est contrôlé au moyen de contrôles d’accès de type « Firefighter ». Par conséquent, l’accès permettant de modifier ou de mettre à jour l’environnement de production est accordé uniquement pour les modifications autorisées qui ont été testées et approuvées dans l’environnement de test. Des restrictions s’appliquent quant aux utilisateurs à qui cet accès peut être accordé, et l’accès est assorti d’un délai de validité. Les registres des modifications sont passés en revue dans le cadre de contrôle de gestion des modifications.

Directives du BVG

La capacité de réaliser une séparation des tâches efficace est renforcée par la mise en place de contrôles appropriés en ce qui a trait à l’accès au système d’information (y compris aux programmes, aux bases de données, au système d’exploitation et au réseau), aux documents importants ou aux actifs de l’entité. L’accès est limité aux personnes autorisées, en fonction des tâches qui leur sont attribuées dans la conception du contrôle interne. Souvent, l’auditeur évalue la conception et la mise en œuvre des contrôles des droits d’accès et teste l’efficacité de leur fonctionnement, y compris les résultats des tests des contrôles généraux informatiques (CGI). L’auditeur examine les résultats des tests d’accès à l’information pour obtenir des éléments probants concernant les contrôles de l’entité relatifs à la séparation des tâches.

Des contrôles physiques sont généralement nécessaires pour limiter l’accès physique aux actifs négociables, tels que les espèces ou les titres, les stocks ou autres éléments qui pourraient facilement être convertis en espèces ou utilisés à des fins personnelles. Ces contrôles font souvent l’objet d’un examen au moyen des procédures d’observation et de demandes d’informations.

Par exemple :

- La conception de contrôles à l’égard des opérations de vente pourrait exiger la séparation des tâches de facturation et d’expédition. Cependant, on pourrait ne pas atteindre le niveau de contrôle souhaité si une personne chargée du traitement des opérations d’expédition peut également traiter les opérations de facturation dans le système grâce à des droits d’accès inappropriés.

- La conception de contrôles à l’égard du coût des ventes pourrait exiger que la garde physique des stocks soit séparée des autres responsabilités en matière de traitement des stocks et de comptabilité. Cependant, on pourrait ne pas atteindre le niveau de contrôle souhaité si des personnes autres que celles à qui incombe la responsabilité de garde ont facilement accès aux stocks en question.

L’établissement de restrictions et de droits d’accès appropriés contribue également à l’atteinte de l’objectif de traitement de l’information relatif à l’accès.

Directives connexes

Voir la section BVG Audit 5035.4 pour d’autres directives sur les objectifs en matière de traitement de l’information.

Directives du BVG

Les directives au sujet des contrôles généraux informatiques (CGI) qui appuient la séparation des tâches se trouvent dans la section BVG Audit 5035.2.

Directives du BVG

La séparation des tâches diffère de la restriction de l’accès. La restriction de l’accès, un objectif en matière de traitement de l’information, protège les données contre l’accès non autorisé. Toutefois, elle ne fournit pas de renseignements sur les responsabilités individuelles concernant l’autorisation et l’enregistrement des opérations ainsi que sur le maintien de la garde des actifs. La séparation des tâches fait partie du fondement même du contrôle interne concernant l’objectif relatif à la validité et à l’accès restreint en matière de traitement de l’information pour chaque composante du système de contrôle interne de l’entité.

Directives du BVG

Étant donné la diversité de la taille des entités, des systèmes, des types d’opérations et d’une foule d’autres variables, il n’existe pas un seul ensemble de contrôles de la séparation des tâches. On doit s’attendre à une variété en la matière, et l’efficacité des contrôles relatifs à la séparation des tâches dépendra de risques et de circonstances uniques. Il n’est pas rare que les entités associent des fonctions ou des tâches qui devraient idéalement être séparées lorsque les risques propres au fait de les associer sont suffisamment faibles ou encore sont atténués par d’autres moyens. Voici des facteurs dont on peut tenir compte lorsqu’on détermine s’il faut ou non séparer les tâches :

- le volume, la complexité et l’importance financière de différents types d’opérations;

- la séquence des étapes nécessaires au traitement des opérations;

- la technologie et le ou les systèmes d’application servant au traitement des opérations;

- les occasions ou motifs qui poussent les personnes à commettre des erreurs ou une fraude;

- le risque de perte ou d’anomalie financière attribuable à des erreurs ou à la fraude;

- l’existence d’autres contrôles ou de contrôles compensatoires.

D’après l’analyse réalisée, l’auditeur peut conclure que le risque d’incompatibilité des tâches est moins élevé dans la mesure où d’autres contrôles ou des contrôles compensatoires sont exercés. Dans ces situations, il faut consigner la raison pour laquelle le manque de séparation des tâches ne présente pas de potentiel de fraude ou de contournement par la direction et la façon dont les autres contrôles réduisent le risque d’anomalie significative.

Par exemple, un organisme fournissant des services de garantie sur place par l’intermédiaire de techniciens locaux qui conduisent des camions contenant des pièces de rechange pourrait considérer les techniciens comme responsables de ce qui suit : la garde matérielle des stocks, l’enregistrement de l’utilisation des stocks au moyen de dispositifs de saisie sans fil portatifs et l’achat et le réapprovisionnement direct des stocks. Bien que l’association de ces tâches soit loin d’être idéale pour quiconque, déterminer si elle entraîne une déficience du contrôle interne exige un examen approfondi du risque d’anomalies significatives dans les états financiers attribuables à des erreurs ou à de la fraude, notamment :

- Quelle est l’importance des stocks pour les états financiers? Dans quelle mesure sont‑ils vulnérables à l’utilisation abusive ou au vol selon leur nature et leur valeur pour autrui?

- Le risque de fraude ou d’erreur pèse-t‑il sur un très grand nombre de techniciens d’entretien indépendants ou ne concerne-t‑il que quelques uns?

- Existe-t‑il d’autres contrôles ou des contrôles compensatoires comme des comptages périodiques des stocks effectués par des superviseurs régionaux ou d’audit interne ou par d’autres parties indépendantes?

- Y a-t‑il une surveillance efficace, par exemple l’analyse, par le service de la comptabilité, des soldes et de l’utilisation des stocks par rapport aux données relatives aux ventes et à la garantie, au cours de laquelle les territoires ou les techniciens qui obtiennent des résultats irréguliers sont repérés et font l’objet d’une enquête?

Directives du BVG

L’incidence sur l’audit de la possibilité, pour la direction, de contourner les contrôles internes dépend dans une large mesure de l’intégrité, de l’attitude et des motifs de la personne. Comme pour tout autre audit, l’auditeur doit faire preuve d’un esprit critique et ne pas supposer que la personne est malhonnête, ni qu’elle est d’une honnêteté au‑dessus de tout soupçon. Le contournement par la direction est un facteur important dont il faut tenir compte lors de l’évaluation du risque d’audit, de la planification de la nature et de l’étendue du travail d’audit, de l’évaluation des éléments probants et de l’évaluation de la fiabilité des déclarations de la direction.

Comme le précise la section BVG Audit 5506, il faut effectuer, pour tout audit, des procédures destinées à évaluer le risque de contournement par la direction. Ces procédures comprennent notamment les suivantes :

- l’examen des écritures de journal et autres redressements;

- l’examen des estimations comptables afin de déceler les cas de parti pris;

- l’évaluation de la raison d’être d’opérations importantes inhabituelles.

Directives du BVG

L’étendue du travail effectué à l’égard de la séparation des tâches est tributaire de la stratégie d’audit prévue et de l’évaluation des risques. Tout d’abord, il est important que l’auditeur acquière une compréhension suffisante des composantes du contrôle interne, notamment des activités de contrôle, pour évaluer les risques d’anomalies significatives au niveau des assertions et concevoir des procédures d’audit en réponse à ces risques. L’audit ne requiert pas une compréhension de tous les contrôles. L’important est d’acquérir une compréhension des contrôles pour les secteurs où il est plus probable que se produisent des anomalies significatives attribuables à des erreurs ou à la fraude (se reporter à la section BVG Audit 5035.1 pour obtenir des directives complémentaires sur l’identification des contrôles visant à répondre aux risques d’anomalies significatives). Durant la planification, la séparation des tâches peut se révéler pertinente ou non pertinente pour cette compréhension, selon l’évaluation des risques et la nature de la méthode qu’utilisent les clients pour réduire le risque de fraude.

Pour l’évaluation de la séparation des tâches, on peut envisager une approche fondée sur les risques à l’égard des processus opérationnels importants. On trouvera ci‑dessous les procédures proposées qui peuvent être envisagées dans un audit lorsqu’on compte s’appuyer sur la séparation des tâches comme un contrôle.

Si la séparation des tâches est importante pour réduire les risques significatifs au niveau des assertions, alors l’auditeur doit à tout le moins évaluer les contrôles connexes. Dans ce cas, la plupart des procédures décrites ci‑dessous (plus particulièrement les quatre premières) seraient normalement mises en œuvre dans une certaine mesure dans le cadre de la planification de l’audit. Cela est vrai sans égard à la décision définitive de s’appuyer sur les contrôles. Tout au long de l’audit, l’auditeur doit être attentif aux nouveaux risques ou à l’augmentation des risques de fraude ou d’erreur selon les résultats de ses travaux, et en évaluer l’incidence sur la stratégie d’audit planifiée. Si l’auditeur établissait que la séparation des tâches constitue un contrôle pertinent, il l’ajouterait comme contrôle visant l’ensemble du processus. Lors de la mise en œuvre de l’une ou l’autre de ces procédures, il convient de tenir compte des compétences et de l’expérience nécessaires pour les exécuter et de vérifier que les ressources appropriées, notamment des spécialistes en audit informatique ou des actes fautifs et de la fraude, y participent de manière adéquate.

L’évaluation de la séparation des tâches comprend les 6 étapes suivantes :

Étape 1 — Acquisition d’une compréhension du système de contrôle interne de l’entité et de l’attribution des tâches fonctionnelles connexes

Il est important de comprendre les composantes du système de contrôle interne de l’entité pour évaluer l’efficacité de la séparation des tâches.

L’auditeur acquiert une compréhension approfondie du traitement de l’information lorsqu’il prévoit s’appuyer sur les contrôles ou lorsque l’attribution et la séparation adéquates des tâches sont importantes dans l’évaluation des composantes du système de contrôle interne de l’entité. Pour juger s’il est nécessaire de séparer les tâches afin de réduire adéquatement les risques de fraude ou d’erreurs, l’auditeur tiendra compte de la situation particulière du client. Il n’est pas rare que des organisations associent des fonctions ou des tâches qui, idéalement, seraient séparées lorsque les risques liés au fait de les associer sont suffisamment faibles ou encore sont atténués par d’autres moyens. Par conséquent, l’auditeur évalue la nécessité de la séparation des tâches à la lumière du contexte, qui peut varier énormément d’une entité à l’autre.

Étape 2 — Obtention des éléments probants indiquant que les tâches sont accomplies conformément aux rôles et aux responsabilités attribués aux personnes

Il est important d’obtenir des éléments probants de source directe non seulement de l’attribution adéquate des rôles et des responsabilités (étape 1), mais également de leur mise en place. Les procédures visant l’obtention de ces éléments probants dans le cadre de la compréhension et de l’évaluation des contrôles pourraient comprendre des demandes d’informations ciblées sur des personnes chargées de tâches et de responsabilités variées tout au long du cycle des opérations, associées à l’observation directe de leurs activités respectives.

Étape 3 — Acquisition d’une compréhension de la démarche de l’entité concernant la définition et l’attribution à une personne de droits d’accès aux systèmes, aux programmes, aux données, aux documents ou aux actifs; évaluation visant à établir si l’attribution des droits d’accès aux systèmes et des droits d’accès physique est adéquate pour parvenir à une conception efficace du contrôle

L’auditeur doit acquérir une compréhension de la stratégie de la direction à l’égard de la sécurité et évaluer la façon dont l’établissement des droits d’accès et des restrictions appuie la séparation des tâches. Cette étape peut se révéler difficile sur le plan technique, selon la complexité des systèmes et des processus de l’entité ainsi que sa stratégie pour gérer la sécurité du système (p. ex. en fonction des opérations, du rôle ou de la personne). Il est à noter que des restrictions et des droits d’accès inappropriés compromettent non seulement la séparation des tâches, mais aussi les objectifs en matière de délégation de pouvoirs et de traitement de l’information. À titre d’exemple, l’accès à une opération de nature sensible, comme la capacité de mettre à jour les enregistrements du fichier maître du fournisseur, pourrait être accordé à un trop grand nombre de personnes sans que ces tâches ne leur soient attribuées ou que ce pouvoir ne leur soit délégué.

Acquisition d’une compréhension des contrôles généraux informatiques (CGI) et des activités de surveillance connexes, et évaluation pour vérifier s’ils ont été conçus adéquatement pour préserver l’intégrité et le caractère approprié des droits d’accès et des restrictions. Voir la section OAG Audit 4028 pour des directives sur les CGI.

Étape 4 — Test de l’efficacité opérationnelle des CGI et suivi des contrôles

Cette étape est nécessaire si l’auditeur prévoit s’appuyer sur les contrôles généraux informatiques (CGI) et/ou sur le suivi des contrôles. Consulter la section BVG Audit 5035.2 pour des directives à ce sujet.

Étape 5 — Obtention d’éléments probants indiquant que les droits d’accès aux systèmes et les droits d’accès physique sont effectivement accordés aux personnes et/ou restreints conformément aux restrictions et aux droits d’accès attribués à ces personnes

Il est important que l’auditeur obtienne des éléments probants de première main pour établir si la conception des contrôles prévoit une attribution adéquate des droits d’accès (étape 3) et si l’attribution ou la restriction de ces droits d’accès aux employés est effectivement conforme à cette conception. Cette étape est habituellement effectuée à un moment précis. On recommande qu’il s’agisse de la toute dernière étape, car la nature, le calendrier et l’étendue des travaux de l’auditeur peuvent varier selon les résultats du travail réalisé lors de toutes les étapes précédentes. Par exemple :

- Si les travaux sur les contrôles généraux informatiques (CGI) pertinents démontrent l’inefficacité du processus par lequel les droits d’accès aux applications sont octroyés, l’auditeur pourrait décider de ne pas tester les droits d’accès. En revanche, la réalisation d’un test limité des droits d’accès au début de l’audit pourrait contribuer à corroborer l’évaluation préliminaire des risques importants entourant la sécurité et les contrôles d’accès.

- Si l’évaluation en fonction des procédures décrites ci‑dessus conclut que l’entité dispose d’une combinaison efficace de contrôles de prévention et de détection et que depuis longtemps, il y a eu peu ou pas de difficultés liées à l’établissement des droits d’accès et des restrictions au système, l’auditeur pourrait être en mesure de restreindre la nature et l’étendue du travail nécessaire pour tester les droits d’accès et les restrictions au système en se fondant sur sa compréhension, son évaluation et les tests des CGI et des activités de surveillance connexes. Par exemple, l’auditeur pourrait être en mesure de faire porter le test des droits d’accès et des restrictions sur un échantillon d’utilisateurs ou de types d’opérations qui présentent un risque élevé, plutôt que sur l’ensemble des utilisateurs.

Il est probable que la plupart des environnements des entités nécessitent une certaine combinaison de contrôles préventifs et de détection pour maintenir les restrictions et les droits d’accès courants appropriés. La fréquence de suivi requise variera en fonction des risques et de l’efficacité des contrôles préventifs. Tout écart relevé dans le test des droits d’accès sera évalué pour déterminer l’incidence possible de ces résultats sur la conclusion de l’auditeur au sujet de l’efficacité générale des CGI.

Étape 6 — Évaluation des déficiences relatives à la séparation des tâches et réponse à ces déficiences

S’il était prévu de s’appuyer sur la séparation des tâches comme contrôle sélectionné et que des déficiences sont observées à cet égard, l’auditeur les documente et en évalue la gravité et l’incidence sur l’approche d’audit. Pour évaluer l’incidence, il s’arrêtera sur les points suivants :

- les risques associés à l’incompatibilité de tâches;

- la question de savoir si la direction a mis en place d’autres contrôles qui arriveraient à atténuer les risques, que l’auditeur pourra tester quant à l’efficacité de leur fonctionnement;

- les procédures de corroboration prévues qui vont répondre aux risques associés aux tâches incompatibles;

- les procédures de corroboration supplémentaires nécessaires pour répondre au risque lié aux assertions financières touchées par l’incompatibilité de tâches.

Incidence d’autres composantes du contrôle interne

En évaluant l’efficacité de la conception des contrôles à l’égard de la séparation des tâches, il faut tenir compte d’autres composantes du contrôle interne comme suit :

| Composante du contrôle interne | Questions |

|---|---|

| Environnement de contrôle | La direction établit-elle une structure organisationnelle qui tient compte des secteurs clés en matière de pouvoirs et de responsabilités? Établit-elle des canaux hiérarchiques appropriés? Définit-elle le cadre concernant la délégation et les restrictions des pouvoirs qui correspond aux responsabilités? |

| Processus d’évaluation des risques par l’entité | La direction examine-t-elle le risque d’erreur ou de fraude attribuable à l’absence d’une séparation des tâches appropriée ou à des droits d’accès inappropriés qui peut entraîner des anomalies significatives dans les états financiers? |

| Information et communication | La direction communique-t-elle clairement les rôles et les responsabilités ainsi que les tâches liées aux fonctions, d’une manière qui appuie les objectifs de contrôle interne pertinents? |

| Processus de suivi du système de contrôle interne par l’entité |

La direction surveille-t-elle les contrôles d’accès et les restrictions afin de s’assurer qu’ils demeurent appropriés au fil du temps? Ces activités de surveillance pourraient comprendre ce qui suit :

|

Directives du BVG

Pour quelques‑uns des PGI et des plateformes techniques les plus courants, on trouve des outils automatisés pouvant aider à valider les droits d’accès effectifs attribués au sein des systèmes de l’entité. Il est possible que la direction emploie des outils semblables dans son évaluation. Si l’auditeur compte tirer parti des outils utilisés par la direction, il convient d’examiner l’outil en tant que tel (en tant que contrôle automatisé) ainsi que les contrôles manuels connexes à cet outil. L’auditeur doit examiner l’efficacité et la fiabilité de l’outil utilisé par la direction et des résultats qu’il produit en évaluant la logique du système et/ou utiliser son propre test indépendant.

Directives du BVG

Les directives sur la séparation des tâches dans les entités peu complexes se trouvent dans la section BVG Audit 5035.6.