Manuel de la vérification annuelle

AVIS CONCERNANT LE DROIT D’AUTEUR ─ Ce manuel est destiné à un usage interne. Il ne peut être reproduit par ou distribué à des tierces parties par courriel, par télécopieur, par courrier, en main propre ou par tout autre moyen de distribution ou de reproduction sans le consentement écrit du Coordonnateur des droits d’auteur du Bureau du vérificateur général du Canada. Les paragraphes du Manuel de CPA Canada sont reproduits ici pour votre utilisation non-commerciale avec l’autorisation des Comptables professionnels agréés du Canada (CPA Canada). Ils ne peuvent pas être modifiés, copiés ou distribués, sous une forme quelconque, car cela transgresserait le droit d’auteur de CPA Canada. Reproduit à partir du Manuel de CPA Canada avec l’autorisation des Comptables professionnels agréés du Canada, Toronto, Canada.

5034 Composantes du contrôle interne — Système d’information et communication

sept.-2022

Contenu de la présente section

Compréhension du système d’information

Compréhension des activités de traitement de l’information au sein des processus opérationnels

Identifier et documenter les dépendances aux technologies de l’information

Complexité de l’environnement informatique

Autres considérations relatives à l’information financière

Compréhension des communications de l’entité

Compréhension du système d’information

Exigences des NCA

L’auditeur doit acquérir une compréhension des aspects du système d’information et des communications de l’entité qui sont pertinents pour la préparation des états financiers en mettant en œuvre des procédures d’évaluation des risques. Pour ce faire, il doit : (NCA 315.25)

-

comprendre les activités de traitement de l’information de l’entité, notamment en ce qui concerne ses données et ses informations, les ressources devant servir à mener ces activités et les politiques qui définissent, pour les catégories d’opérations importantes, les soldes de comptes importants et les informations à fournir importantes :

-

le cheminement des informations dans le système d’information de l’entité, y compris :

- comment les opérations sont déclenchées et comment les informations les concernant sont enregistrées, traitées, corrigées (au besoin), incorporées dans le grand livre général et communiquées dans les états financiers,

- comment les informations sur les événements et les situations, autres que les opérations, sont saisies, traitées et fournies dans les états financiers,

-

les documents comptables, les comptes spécifiques contenus dans les états financiers et les autres documents justificatifs qui concernent le cheminement des informations dans le système d’information,

-

le processus d’information financière utilisé pour préparer les états financiers de l’entité, y compris les informations à fournir,

-

les ressources de l’entité, y compris son environnement informatique, qui sont pertinentes au regard des sous-alinéas i) à iii) ci‑dessus;

-

Directives des NCA

Les contrôles des composantes «système d’information et communications» et «activités de contrôle» sont principalement des contrôles directs (c’est‑à‑dire des contrôles qui sont suffisamment précis pour prévenir ou pour détecter et corriger les anomalies au niveau des assertions) : (NCA 315.A123)

L’auditeur est tenu d’acquérir une compréhension du système d’information et des communications de l’entité – ce qui implique, d’une part, de comprendre les politiques de l’entité qui définissent le cheminement des opérations et d’autres aspects des activités de traitement de l’information de l’entité qui sont pertinents pour la préparation des états financiers et, d’autre part, d’évaluer si cette composante contribue adéquatement à la préparation des états financiers de l’entité – parce que cela l’aide à identifier et à évaluer les risques d’anomalies significatives au niveau des assertions. Cette compréhension et cette évaluation peuvent aussi mener à l’identification de risques d’anomalies significatives au niveau des états financiers si, par exemple, les résultats des procédures de l’auditeur ne concordent pas avec les attentes qu’il a définies à l’égard du système de contrôle interne de l’entité en se fondant sur l’information obtenue dans le cadre du processus d’acceptation ou de maintien de la mission. (NCA 315.A124)

Le système de contrôle interne comprend des aspects qui portent sur les objectifs de l’entité en matière d’information, notamment en matière d’information financière, mais aussi des aspects qui concernent les objectifs d’exploitation ou de conformité, s’ils sont pertinents pour l’information financière. Lorsque, pour acquérir une compréhension du système d’information, l’auditeur cherche à comprendre comment l’entité déclenche les opérations et saisit les informations, il peut prendre en considération, entre autres, les informations concernant les systèmes de l’entité (ses politiques) qui ont été conçus pour l’atteinte d’objectifs d’exploitation et de conformité, étant donné que ces informations sont pertinentes pour la préparation des états financiers. Par ailleurs, lorsqu’une entité dispose d’un système d’information fortement intégré, il se peut que les contrôles soient conçus de manière à permettre l’atteinte de plusieurs objectifs à la fois, qu’il s’agisse d’objectifs en matière d’information financière, de conformité ou d’exploitation, ou d’une quelconque combinaison de ces objectifs. (NCA 315.A132)

La compréhension du système d’information de l’entité englobe aussi celle des ressources devant servir à mener les activités de traitement de l’information de l’entité. En ce qui a trait aux ressources humaines concernées, voici des exemples d’informations pertinentes pour la compréhension des risques liés à l’intégrité du système d’information : (NCA 315.A133)

- la compétence des personnes qui accomplissent les tâches;

- l’adéquation ou non des ressources aux besoins;

- l’existence ou non d’une séparation des tâches appropriée.

Pour acquérir une compréhension du système d’information, l’auditeur peut employer différents moyens, dont : (NCA 315.A136)

-

des demandes d’informations auprès des membres concernés du personnel au sujet des procédures de déclenchement, d’enregistrement, de traitement et de communication des opérations ou du processus d’information financière de l’entité;

-

l’inspection des manuels décrivant les politiques ou les processus ou d’autres documents portant sur le système d’information de l’entité;

-

l’observation de l’application des politiques ou des procédures par le personnel de l’entité;

-

la sélection d’opérations et le suivi de leur cheminement dans le processus applicable du système d’information (test de cheminement).

L’auditeur peut aussi avoir recours à des techniques automatisées soit pour accéder directement aux bases de données du système d’information de l’entité qui contiennent les documents comptables relatifs aux opérations, soit pour télécharger le contenu de ces bases de données. L’auditeur peut ensuite vérifier sa compréhension du cheminement des opérations dans le système d’information – de leur déclenchement dans les documents comptables jusqu’à leur enregistrement dans le grand livre général – en appliquant aux informations ainsi obtenues des outils et des techniques automatisés qui lui permettent de retracer les écritures de journal ou d’autres enregistrements électroniques, que ce soit pour une opération donnée ou pour l’ensemble des opérations (population entière). L’analyse de vastes ensembles d’opérations, voire d’ensembles complets, peut révéler des écarts par rapport aux procédures de traitement normales ou prévues, et ainsi permettre l’identification de risques d’anomalies significatives. (NCA 315.A137)

Les états financiers peuvent comprendre des informations ne provenant pas du grand livre général et des livres auxiliaires. Voici des exemples d’informations que l’auditeur peut prendre en considération : (NCA 315.A138)

-

les informations tirées de contrats de location qui sont pertinentes pour les informations à fournir dans les états financiers;

-

les informations fournies dans les états financiers qui sont produites par le système de gestion des risques de l’entité;

-

les informations en juste valeur produites par des experts choisis par la direction et fournies dans les états financiers;

-

les informations fournies dans les états financiers provenant de modèles ou d’autres calculs ayant servi à établir les estimations comptables comptabilisées ou communiquées dans les états financiers, notamment les informations relatives aux données et hypothèses sous‑jacentes utilisées dans ces modèles, par exemple :

- les hypothèses élaborées à l’interne pouvant avoir une incidence sur la durée de vie utile d’un actif,

- les données, comme les taux d’intérêt, qui sont influencées par des facteurs qui échappent à la volonté de l’entité;

-

les informations fournies dans les états financiers concernant des analyses de sensibilité reposant sur des modèles financiers qui démontrent que la direction a tenu compte d’autres hypothèses possibles;

-

les informations comptabilisées ou fournies dans les états financiers provenant des déclarations fiscales et des documents d’impôt de l’entité;

-

les informations fournies dans les états financiers provenant d’analyses préparées à l’appui de l’évaluation faite par la direction de la capacité de l’entité à poursuivre son exploitation, comme les informations, s’il en est, relatives aux événements ou aux situations relevés susceptibles de jeter un doute important sur cette capacité.

Certains montants ou informations fournis dans les états financiers de l’entité (comme les informations concernant le risque de crédit, le risque de liquidité et le risque de marché) peuvent être fondés sur des informations provenant du système de gestion des risques de l’entité. Toutefois, l’auditeur n’est pas tenu de comprendre tous les aspects du système de gestion des risques; il exerce son jugement professionnel pour déterminer la compréhension qu’il est nécessaire d’acquérir. (NCA 315.A139)

Les aspects du système d’information qui sont pertinents pour la préparation des états financiers comprennent les activités et les politiques ainsi que les documents comptables et les documents justificatifs qui sont conçus et établis pour : (NCA 315. Annexe 3.15)

-

déclencher, enregistrer et traiter les opérations de l’entité (et saisir, traiter et communiquer les informations sur les événements et les situations autres que les opérations) et rendre compte des actifs, des passifs et des capitaux propres sur lesquels portent ces opérations;

-

résoudre les traitements incorrects des opérations, par exemple les fichiers automatisés d’opérations en suspens et les procédures suivies pour traiter en temps opportun les éléments en suspens;

-

traiter les contournements des systèmes et les dérogations aux contrôles et en rendre compte;

-

incorporer dans le grand livre général les informations résultant du traitement des opérations (en y transférant, par exemple, les opérations qui ont été accumulées dans les livres auxiliaires);

-

saisir et traiter les informations pertinentes pour la préparation des états financiers qui ont trait aux événements et situations autres que des opérations, par exemple l’amortissement des actifs et les changements dans la recouvrabilité des actifs;

-

s’assurer que les informations à fournir selon le référentiel d’information financière applicable sont cumulées, enregistrées, traitées, résumées et communiquées de manière appropriée dans les états financiers.

Les processus opérationnels d’une entité comprennent les activités conçues pour : (NCA 315.Annexe 3.16)

-

développer, acheter, produire, vendre et distribuer ses produits et services;

-

assurer le respect des textes légaux et réglementaires;

-

enregistrer l’information, dont l’information comptable et l’information financière à communiquer.

Les opérations qui sont enregistrées, traitées et communiquées par le système d’information sont le résultat des processus opérationnels.

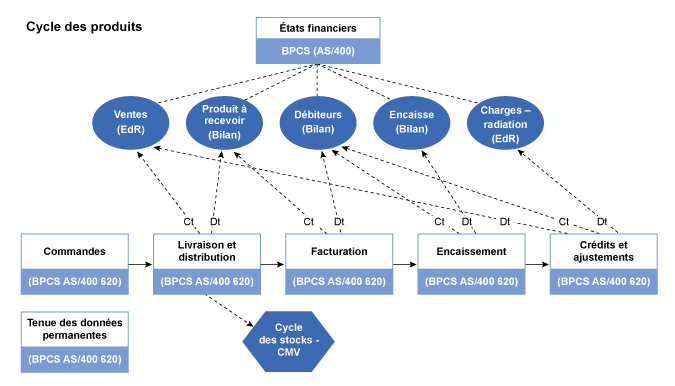

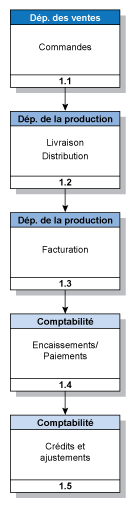

Directives du BVG

Pour acquérir une compréhension du système d’information de l’entité, il faut déterminer comment l’information financière pertinente pour la préparation des états financiers est déclenchée, enregistrée, traitée, corrigée et intégrée au grand livre général, et communiquée dans les états financiers. L’acquisition de cette compréhension implique la connaissance de l’environnement informatique relatif au cheminement des opérations et au traitement de l’information dans le système d’information de l’entité (c.‑à‑d. les applications informatiques et l’infrastructure informatique d’appui) permettant à l’entité de présenter ses états financiers. Pour ce faire, il ne faut pas procéder de manière isolée; il faut plutôt regrouper les informations recueillies lors de l’acquisition d’une compréhension des processus opérationnels sous-jacents. On considère qu’un processus opérationnel est important s’il se rapporte à des postes importants des états financiers, comme il est décrit dans la section BVG Audit 5042. Pour acquérir une compréhension des processus opérationnels sous‑jacents, il faut étudier la façon dont l’information financière liée aux opérations est enregistrée et traitée dans les systèmes d’information de l’entité, ainsi que les estimations comptables incluses et les écritures de journal enregistrées découlant du processus opérationnel qui a abouti aux montants présentés, au bout du compte, dans les états financiers. La compréhension détaillée de l’auditeur peut être intégrée à sa compréhension des processus opérationnels respectifs. Toutefois, la compréhension globale de l’auditeur de la composante « système d’information et communications » fait généralement une synthèse des liens entre les activités réalisées au sein du processus opérationnel important, les applications informatiques et l’infrastructure informatique d’appui, et l’information présentée dans les états financiers.

Voir la rubrique ci‑dessous Compréhension des activités de traitement de l’information au sein des processus opérationnels pour des informations complémentaires sur l’acquisition d’une compréhension des processus opérationnels, y compris le cheminement des opérations de bout en bout et les contrôles.

Pour acquérir une compréhension de la composante « système d’information et communications » de l’entité du système de contrôle interne de l’entité, il faut également tenir compte des éléments suivants :

-

les processus opérationnels qui sont considérés comme importants pour l’information financière, notamment :

-

la mise en correspondance des postes des états financiers, soit les catégories d’opérations importantes, les soldes de comptes importants et les informations à fournir importantes (et l’information de gestion, s’il y a lieu) et des processus opérationnels (y compris le processus d’information financière lui‑même) et des applications informatiques pour chaque unité de gestion importante;

-

les sous‑processus importants qui sous‑tendent chaque processus opérationnel important, y compris le processus d’information financière;

-

l’incidence de l’utilisation de l’information de gestion sur l’information financière (p. ex., lorsque la direction gère les résultats d’exploitation séparément pour chaque secteur d’activité, l’auditeur pourrait identifier plus d’un processus ou sous‑processus opérationnel pour un seul poste des états financiers);

-

-

les systèmes d’information de l’entité, ce qui comprend :

-

l’incidence sur l’audit des politiques et procédures relatives à l’utilisation par l’entité du personnel affecté au service informatique (y compris les applications ou d’autres aspects de l’environnement informatique) en ce qui a trait au cheminement des opérations et au traitement de l’information, notamment l’incidence des modifications apportées à l’environnement informatique.

-

Lors de la mise en œuvre de procédures visant à acquérir une compréhension des activités de traitement de l’information de l’entité, l’auditeur identifie les contrôles que la direction a mis en place pour saisir, traiter et déclarer les informations sur les événements et les opérations et en acquiert une compréhension (c.‑à‑d. comme contrôles pertinents aux fins de la préparation des états financiers). La compréhension des activités de traitement de l’information et des contrôles identifiés constitue un fondement pour l’identification et l’évaluation des risques d’anomalies significatives au niveau des assertions, ainsi que des contrôles qui visent ces risques (contrôles visant les risques d’anomalies significatives au niveau des assertions de la composante « activités de contrôle »). L’alinéa 26a) de la NCA 315 exige que l’auditeur évalue la conception et la mise en place des contrôles de la composante « activités de contrôle », car cela l’aide à comprendre la manière dont la direction gère les risques et lui sert de base pour la conception et la mise en œuvre de procédures d’audit supplémentaires. L’auditeur documente la compréhension des activités de traitement de l’information et identifie les contrôles pertinents pour la préparation des états financiers dans le cadre de la composante « système d’information et communications », même s’il décide de ne pas évaluer leur efficacité conceptuelle et leur mise en œuvre.

Directives connexes

La rubrique Complexité de l’environnement informatique fournit des directives supplémentaires sur les considérations relatives à la complexité de l’environnement informatique de l’entité.

La section BVG Audit 5035.1 contient des directives sur l’identification des contrôles dans le cadre des activités de contrôle.

Directives des NCA

Comme il est expliqué au paragraphe A49, la compréhension de l’entité et de son environnement ainsi que du référentiel d’information financière applicable peut aider l’auditeur à définir des attentes initiales en ce qui a trait aux catégories d’opérations, aux soldes de comptes et aux informations à fournir qui peuvent constituer des catégories d’opérations importantes, des soldes de comptes importants et des informations à fournir importantes. L’auditeur peut s’appuyer sur ces attentes initiales pour délimiter la compréhension qu’il lui faut acquérir des activités de traitement de l’information de l’entité dans le cadre de l’acquisition de la compréhension de la composante « système d’information et communications » qui est exigée à l’alinéa 25 a). (NCA 315.A126)

En ce qui concerne le système d’information, la compréhension de l’auditeur englobe les politiques qui définissent le cheminement des informations relatives aux catégories d’opérations importantes, aux soldes de comptes importants et aux informations à fournir importantes, et les autres aspects connexes des activités de traitement de l’information de l’entité. Ces informations et celles qu’obtient l’auditeur en évaluant le système d’information peuvent confirmer ou autrement influencer les attentes de l’auditeur concernant les catégories d’opérations importantes, les soldes de comptes importants et les informations à fournir importantes initialement identifiés. (NCA 315.A127)

L’identification et l’évaluation par l’auditeur des risques d’anomalies significatives au niveau des assertions dépendent à la fois : (NCA 315.A130)

-

de sa compréhension des politiques de l’entité relatives aux activités de traitement de l’information qui font partie de la composante « système d’information et communications »;

-

de son identification et de son évaluation des contrôles de la composante « activités de contrôle ».

Pour comprendre les politiques qui définissent le cheminement des informations relatives aux catégories d’opérations importantes, aux soldes de comptes importants et aux informations à fournir importantes dans la composante « système d’information et communications », l’auditeur peut prendre en considération les éléments suivants : (NCA 315.A134)

a) les données ou les informations relatives aux opérations et aux autres événements et situations à traiter;

b) le traitement de l’information visant à assurer le maintien de l’intégrité des données ou des informations;

c) les processus, les membres du personnel et les autres ressources qui contribuent au traitement de l’information.

La compréhension des processus opérationnels, qui englobe la manière dont les opérations sont générées, aide l’auditeur à acquérir une compréhension du système d’information dans le contexte propre à l’entité.(NCA 315.A135).

Directives du BVG

Les processus opérationnels sont composés de multiples sous‑processus à l’égard desquels des procédures comptables et des contrôles particuliers sont établis par la direction de l’entité. Par exemple, le processus des « produits et créances » peut contenir les sous‑processus distincts suivants : traiter les bons de commande, tenir à jour les données des clients, tenir des listes de prix, traiter les factures, traiter les retours de produits et les rabais. Chaque sous‑processus peut ensuite être divisé encore selon le type précis d’opération; par exemple, le sous‑processus « traiter les bons de commande » peut être sous‑divisé en ventes au comptant et en ventes à crédit, ou en ventes à l’étranger ou en ventes au pays. Dans chacun des processus opérationnels, les opérations sont déclenchées, enregistrées, traitées, corrigées (au besoin) et déclarées dans les états financiers. Les processus opérationnels peuvent également comprendre des événements et des conditions autres que des opérations dont les renseignements sont saisis, traités et fournis dans les états financiers (p. ex., des restrictions à l’égard de l’utilisation de certains actifs, comme l’encaisse).

Se reporter à la section BVG Audit 5012.3 pour obtenir des conseils sur la façon de définir une attente initiale en ce qui a trait aux catégories d’opérations, aux soldes de comptes et aux informations à fournir qui peuvent constituer des postes importants des états financiers, ainsi que sur la façon d’identifier les processus opérationnels connexes et d’établir la façon dont ces processus opérationnels sont liés aux postes des états financiers. L’alinéa 25a) de la NCA 315 exige que l’auditeur acquière une compréhension des processus opérationnels relatifs à chaque poste important des états financiers. De plus, comme il est décrit dans la section BVG Audit 5012.3, lorsqu’un processus opérationnel est lié à un poste important des états financiers, même si l’auditeur est d’avis qu’il pourrait ne pas être en mesure d’identifier de risques d’anomalies significatives pour ce poste des états financiers au niveau des assertions, il mettrait en œuvre des procédures pour comprendre et évaluer les systèmes d’information de l’entité directement liés à ce processus opérationnel. Cela s’explique par le fait que l’auditeur a généralement besoin de comprendre le processus opérationnel qui sous‑tend le poste important des états financiers afin de déterminer si celui‑ci comporte des risques d’anomalies significatives au niveau des assertions. Par conséquent, l’étendue de cette compréhension doit être suffisante pour fournir une base permettant de déterminer s’il existe des risques d’anomalies significatives au sein du processus opérationnel. Cependant, dans certains cas, le niveau de compréhension peut ne pas être aussi important que dans le cas de processus opérationnels importants. Par exemple, l’auditeur peut acquérir une compréhension des systèmes d’information relativement à ces postes des états financiers principalement à partir de demandes d’informations auprès du personnel concerné au sujet des procédures utilisées pour déclencher, enregistrer, traiter et communiquer des opérations. Ces demandes d’informations sont appuyées par des procédures corroborantes telles que des inspections physiques ou des observations, ce qui ne demanderait pas nécessairement de test de cheminement à l’égard des opérations dans l’ensemble du processus opérationnel. De plus, il serait peu probable que l’auditeur détermine que des contrôles au sein d’un tel processus opérationnel représentent des contrôles de la composante « activités de contrôle », étant donné sa conclusion selon laquelle aucun risque d’anomalies significatives n’a été identifié.

La nature et l’étendue des procédures que l’auditeur met en œuvre pour acquérir une compréhension des processus opérationnels varient en fonction de la complexité des processus opérationnels eux‑mêmes. Lorsque l’auditeur acquiert une compréhension, il détermine également si les processus opérationnels sont au niveau des transactions ou s’ils sont périodiques en fonction des caractéristiques suivantes :

-

Processus opérationnels au niveau des transactions : De tels processus opérationnels sont généralement des rouages essentiels dans la manière dont une entité génère des produits et engage des dépenses, et peuvent dépendre considérablement de la technologie de l’information. Ces processus opérationnels visent l’enclenchement, l’enregistrement, le traitement et la communication d’un nombre élevé et de types d’opérations routinières différentes qui sont effectuées tout au long de la période de présentation de l’information financière. L’auditeur s’attend à devoir acquérir une compréhension d’un plus grand nombre de contrôles de la composante « activités de contrôle » dans les processus opérationnels au niveau des transactions que dans les processus opérationnels périodiques. Ces contrôles fonctionnent tout au long de l’exercice et aussi à la date de clôture. Parmi les processus opérationnels au niveau des transactions, il y a notamment : les produits et les débiteurs; les achats et les créditeurs; la production et les stocks; ainsi que la paye.

-

Processus opérationnels périodiques : Ces processus visent le déclenchement, l’enregistrement, le traitement et la communication d’un nombre moindre d’opérations, notamment d’opérations importantes uniques ou très espacées dans le temps. Dans le cadre des processus opérationnels périodiques, l’auditeur s’attend à devoir acquérir une compréhension d’un nombre moindre de contrôles au sein des activités de contrôle. Ces contrôles sont généralement mis en place périodiquement ou à la date de clôture. Ils visent entre autres les autorisations et les revues des rapprochements ou l’examen des comptes qui reposent sur des jugements ou des estimations. Parmi les processus opérationnels périodiques, il y a notamment : le capital et les capitaux propres, le financement, les immobilisations incorporelles et le goodwill, les immobilisations corporelles, la rémunération à base d’actions, les impôts et la trésorerie.

Un processus opérationnel peut être considéré comme un processus un niveau des transactions pour une entité, tandis que le même processus opérationnel peut être considéré comme étant périodique pour une autre entité. Par exemple, un processus opérationnel très complexe en matière d’impôt qui est appliqué par de multiples administrations fiscales, qui est assujetti à une réglementation évoluant rapidement et qui est soutenu par de nombreux contrôles, systèmes d’information et applications peut représenter un processus opérationnel au niveau des transactions alors qu’un simple processus opérationnel en matière d’impôt qui est de nature manuelle et appliqué uniquement à la clôture peut représenter un processus opérationnel périodique.

Les efforts nécessaires à l’acquisition d’une compréhension du processus opérationnel dépendent de la nature du processus (périodique ou au niveau des transactions), ainsi que de sa complexité. Voici quelques exemples de caractéristiques qui auraient une incidence sur la nature et l’étendue des procédures que l’auditeur met en œuvre pour acquérir une compréhension :

-

complexité des opérations;

-

complexité de l’environnement informatique (p. ex., nombre d’applications informatiques et de dépendances aux technologies de l’information);

-

nombre d’événements et de conditions qui ont une incidence sur les changements apportés aux processus opérationnels;

-

complexité de l’information financière;

-

nombre d’écritures de journal non courantes;

-

risques que l’auditeur s’attend initialement à identifier au sein des processus opérationnels aux fins de définition de la portée de la compréhension des activités de traitement de l’information de l’entité à acquérir.

Exemple :

| Caractéristiques des processus opérationnels | Nature et étendue des procédures concernant les exemples de processus opérationnels | |

|---|---|---|

| Demandes d’informations auprès du personnel et inspection de la documentation | Inspection de la documentation, observation de la mise en œuvre des procédures ou tests de cheminement | |

| Immobilisations incorporelles et goodwill | Produits et créances | |

| Complexité des opérations | Opérations simples non complexes au cours de la période (achats d’immobilisations incorporelles, amortissement, cessions) | Complexité élevée en raison des exigences des principes comptables généralement reconnus comme l’IFRS 15 (modèle de comptabilisation des produits en cinq étapes) |

| Nombre de dépendances aux technologies de l’information (TI) | Nombre limité de dépendances aux TI (p. ex. rapports sommaires et calcul automatisé de l’amortissement) | Nombre élevé de dépendances aux TI utilisées pour mesurer et comptabiliser les produits et calculer les pertes de crédit attendues concernant les comptes clients et les actifs contractuels (p. ex., interfaces, calcul automatisé des pertes de crédit attendues, rapports périodiques utilisés dans l’exécution du contrôle par la direction) |

| Nombre d’événements et de conditions qui ont une incidence sur les changements apportés aux processus opérationnels | Nombre limité d’événements. Des opérations relatives au goodwill se produisent rarement. Facteurs ayant une incidence sur les tests de dépréciation pris en compte à la fin de la période seulement parce qu’aucun rapport financier ou de conformité intermédiaire externe n’est requis. | De nombreux facteurs externes ont une incidence sur les opérations tout au long de la période, comme l’environnement macroéconomique qui influe sur le modèle utilisé et les calculs des pertes de crédit attendues en ce qui concerne les créances. |

| Complexité de l’information financière | La complexité de l’information financière concerne principalement les tests annuels de dépréciation. Les estimations comptables identifiées se rapportent à la durée de vie utile des immobilisations incorporelles et à l’estimation du montant recouvrable lié au goodwill. | Complexité accrue en raison des exigences détaillées des principes comptables généralement reconnus en ce qui a trait aux opérations individuelles (p. ex., la comptabilisation des produits selon l’IFRS 15) ainsi que des considérations supplémentaires relatives au recouvrement d’actifs (p. ex., l’IFRS 9). Cela peut mener à l’identification de multiples estimations comptables dans le processus opérationnel. |

| Nombre d’écritures de journal non routinières | Limité | Selon la complexité et la nature des opérations individuelles en matière de produits, mais les écritures non routinières ne sont pas rares. |

| Risques que l’auditeur s’attend initialement à identifier au sein des processus opérationnels aux fins de définition de l’étendue de la compréhension des activités de traitement de l’information de l’entité à acquérir | Selon les circonstances de l’entité (p. ex. bénéfices d’exploitation et flux de trésorerie constamment élevés et aucun historique de dépréciations), niveau normal de risque d’anomalies significatives lié à l’évaluation sans risque de fraude identifié. | Présomption réfutable de risque important de fraude dans la comptabilisation des produits. Autres risques élevés ou importants d’anomalies significatives au niveau des assertions. |

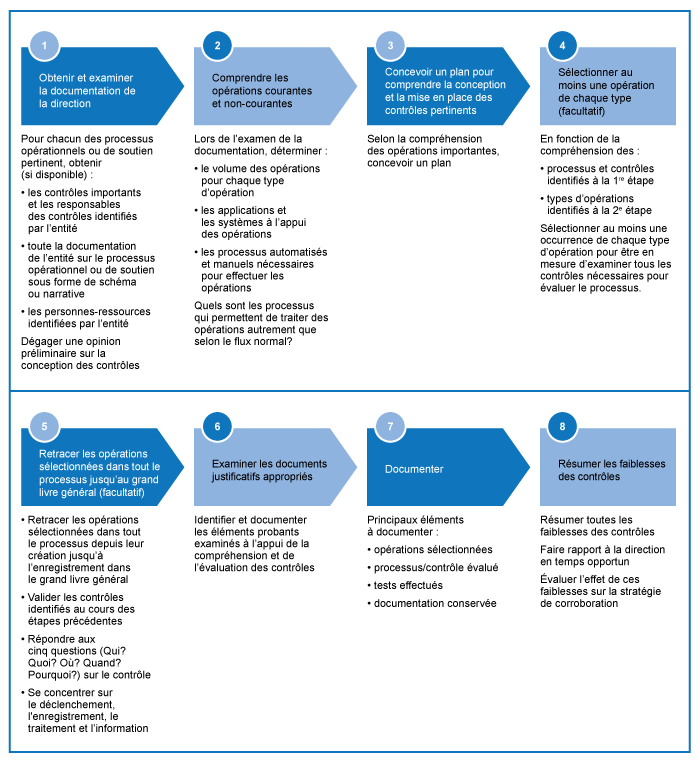

Lorsque l’auditeur acquiert une compréhension des procédures opérationnelles relatives à l’information financière de l’entité, il détermine les contrôles que la direction a mis en place pour saisir, traiter et déclarer les informations relatives aux événements et aux opérations. Il détermine également lesquels des contrôles qu’il considère comme faisant partie de la composante « activités de contrôle » sont assujettis à l’évaluation de l’efficacité de la conception et de la mise en œuvre et s’il prévoit les tester pour en déterminer l’efficacité opérationnelle. Les éléments à considérer dans la définition de ces processus sont :

-

l’incidence de l’utilisation de l’information de gestion sur l’information financière;

-

la mise en correspondance, pour chaque unité de gestion importante, des postes des états financiers et des processus opérationnels (y compris le processus d’information financière lui‑même), des applications informatiques et d’autres aspects de l’environnement informatique;

-

les sous-processus importants qui sous-tendent chaque processus opérationnel, y compris le processus d’information financière.

Voir la section BVG Audit 5035.1 pour obtenir des directives complémentaires sur l’identification des processus opérationnels pertinents et les liens entre les processus opérationnels et les postes des états financiers dans le dossier d’audit.

Utilisation de la documentation préparée par l’entité ou de la documentation préparée par le BVG

Lorsque l’auditeur conclut que la documentation de l’entité sur les processus opérationnels, les flux des opérations et les contrôles est suffisante pour ses besoins, le fait d’utiliser cette documentation peut être une méthode efficace aux fins de la documentation de sa compréhension des processus opérationnels et des contrôles de l’entité.

Une documentation préparée par l’entité peut suffire aux besoins de l’auditeur si elle présente les caractéristiques suivantes :

-

elle décrit comment l’opération est déclenchée, enregistrée, traitée et communiquée;

-

elle permet à l’auditeur d’acquérir une compréhension des processus opérationnels et des flux des opérations pour identifier les contrôles qui doivent être inclus dans les activités de contrôle, y compris les contrôles liés à des risques importants et les contrôles dont il prévoit tester l’efficacité opérationnelle;

-

elle est détaillée de manière appropriée, avec assez de renseignements concernant le flux des opérations permettant d’identifier les moments où des anomalies significatives résultant de fraudes ou d’erreurs sont susceptibles de survenir;

-

elle identifie et décrit les contrôles qui, selon l’auditeur, sont importants pour bien comprendre le processus opérationnel de bout en bout.

Elle peut être préparée ou résumée, dans la mesure jugée nécessaire, de manière à être incluse dans les feuilles de travail, afin que l’auditeur puisse documenter sa compréhension du processus opérationnel de bout en bout.

Compréhension du processus d’information financière utilisé pour la préparation des états financiers de l’entité

L’auditeur doit acquérir une compréhension de la façon dont les états financiers sont produits, ce qui implique la mise en correspondance de l’information financière issue des processus opérationnels importants et des applications informatiques et d’autres aspects de l’environnement informatique qui déclenchent l’enregistrement et le traitement de l’information présentée dans les états financiers. Il doit également tenir compte de toute autre source d’information qui ne provient pas du grand livre général et des livres auxiliaires. Le paragraphe A138 de la NCA 315 contient des exemples de sources d’information qui pourraient être incluses dans les états financiers de l’entité.

L’auditeur peut utiliser la documentation de mise en correspondance préparée par la direction ou utiliser sa propre documentation, comme il est illustré dans le diagramme ci‑après.

La compréhension de l’auditeur des systèmes d’information de l’entité tient compte des questions suivantes :

-

Quels sont les systèmes d’information ou les applications qui sous‑tendent le déclenchement, l’autorisation, l’enregistrement, le traitement, la correction (au besoin), le transfert au grand livre général et la communication des opérations dans les postes des états financiers?

-

Comment les processus opérationnels et le système d’information sont‑ils mis en œuvre dans l’ensemble de l’entité (par fonction, géographie, unité de gestion, etc.)?

-

Quels sont les processus importants et les postes importants des états financiers et comment correspondent‑ils aux postes des états financiers?

-

Quelle est la source des informations présentées aux postes des états financiers?

-

Comment les catégories d’opérations importantes, les soldes de comptes importants et les informations à fournir importantes et les postes des états financiers connexes sont‑ils liés aux processus opérationnels?

-

Les processus opérationnels importants sont‑ils centralisés ou gérés séparément à l’intérieur des unités de gestion de l’entité?

-

Quelles opérations sont générées dans les processus opérationnels importants?

-

Comment ces opérations sont‑elles déclenchées? Sont‑elles déclenchées électroniquement?

-

Quels sont les systèmes et les technologies qui soutiennent les activités dans ces processus opérationnels importants? (Voir la rubrique sur la complexité de l’environnement informatique pour plus de directives.)

-

Comment les systèmes d’information sont‑ils organisés?

-

Qui est responsable de l’examen et de l’approbation des systèmes utilisés par l’entité?

-

Sur quoi s’appuie la direction pour juger de la fiabilité de l’information (c.‑à‑d. exhaustive et exacte)?

-

Comment les opérations des systèmes sous‑jacents passent‑elles dans le système du grand livre général de l’entité (interfaces manuelles ou électroniques)?

-

Comment la direction sait‑elle que l’information de gestion se retrouve dans la balance des comptes et ultimement dans les états financiers?

-

Des ajustements sont‑ils apportés entre l’information sous‑jacente et les états financiers? Pourquoi? Comment sont‑ils suivis?

-

Quelles informations des états financiers ne sont cumulées ni enregistrées dans le grand livre général (p. ex. le détail des informations à fournir)? Comment cette information est‑elle identifiée et préparée par l’entité?

-

Quelles sont les dépendances aux TI (p. ex., contrôles automatisés, rapports, calculs, sécurité et interfaces) qui sont importantes par rapport à l’évaluation de la conception des contrôles et à la détermination d’autres procédures d’audit?

En plus des informations financières présentées directement dans les états financiers, la direction peut s’appuyer sur d’autres renseignements pour l’exécution et le contrôle des activités de communication de l’information opérationnelle ou financière. Tout comme l’information financière, lorsque ces autres renseignements sont pertinents pour l’audit, l’auditeur applique les considérations susmentionnées pour consigner en dossier sa compréhension de la manière dont ces autres informations sont générées et des systèmes d’information connexes ainsi que les éléments probants obtenus à l’égard de l’exhaustivité et de l’exactitude de l’information.

Acquisition d’une compréhension des aspects de l’environnement informatique qui sont pertinents au regard du système d’information

Directives des NCA

La compréhension qu’acquiert l’auditeur en ce qui a trait au système d’information englobe les aspects de l’environnement informatique qui sont pertinents au regard du cheminement des opérations et du traitement de l’information dans le système d’information de l’entité, parce que certains aspects de cet environnement, dont l’utilisation que fait l’entité des applications informatiques, peuvent donner lieu à des risques découlant du recours à l’informatique. (NCA 315.A140)

La compréhension du modèle d’entreprise de l’entité et de la manière dont le recours à l’informatique y est intégré peut aussi fournir à l’auditeur des éléments de contexte utiles sur la nature et l’étendue du recours à l’informatique qu’il peut s’attendre à voir dans le système d’information. (NCA 315.A141)

La compréhension qu’acquiert l’auditeur en ce qui concerne l’environnement informatique peut être axée sur l’identification et la compréhension – du point de vue qualitatif et quantitatif – des applications informatiques particulières et des autres aspects de l’environnement informatique qui sont pertinents au regard du cheminement des opérations et du traitement de l’information dans le système d’information. Des changements liés au cheminement des opérations ou au traitement de l’information dans le système d’information peuvent découler de la modification de programmes liés aux applications informatiques ou de la modification directe des données qui se trouvent dans les bases de données servant au traitement ou au stockage des opérations ou des informations. (NCA 315.A142)

L’auditeur peut identifier les applications informatiques et l’infrastructure informatique sous‑jacente en même temps qu’il acquiert une compréhension du cheminement des informations relatives aux catégories d’opérations importantes, aux soldes de comptes importants et aux informations à fournir importantes dans le système d’information de l’entité. (NCA 315.A143)

Le système de contrôle interne de l’entité comprend des éléments manuels et automatisés (c’est‑à‑dire des contrôles et d’autres ressources manuels et automatisés qui sont utilisés dans le système de contrôle interne de l’entité). La proportion d’éléments automatisés par rapport aux éléments manuels varie selon la nature et la complexité de l’utilisation que fait l’entité de l’informatique. Le recours à l’informatique aura une incidence sur la manière dont l’entité traite, stocke et communique les informations pertinentes pour la préparation des états financiers conformément au référentiel d’information financière applicable et, par conséquent, sur la conception et la mise en place de son système de contrôle interne. Chacune des composantes de ce système peut recourir à l’informatique dans une certaine mesure. (NCA 315.Annexe 5.1)

En général, le recours à l’informatique présente des avantages pour le système de contrôle interne de l’entité. Il permet à l’entité :

-

d’appliquer systématiquement des règles prédéfinies et d’exécuter des calculs complexes en traitant d’importants volumes d’opérations ou de données;

-

d’accroître la rapidité, la disponibilité et l’exactitude des informations;

-

de faciliter une analyse plus poussée des informations;

-

d’accroître sa capacité de faire le suivi des résultats de ses activités, ainsi que de ses politiques et procédures;

-

de réduire le risque de contournement des contrôles;

-

d’accroître la capacité de réaliser une séparation des tâches efficace en mettant en place des contrôles de sécurité dans les applications informatiques, les bases de données et les systèmes d’exploitation.

Les caractéristiques des éléments manuels ou automatisés sont pertinentes pour l’identification et l’évaluation des risques d’anomalies significatives par l’auditeur et pour la détermination des procédures d’audit complémentaires à mettre en oeuvre en réponse à cette évaluation. Les contrôles automatisés peuvent se révéler plus fiables que les contrôles manuels, étant donné qu’il est plus difficile d’y passer outre, d’en faire abstraction ou de les contourner, et qu’ils sont aussi moins susceptibles de faire l’objet de simples erreurs. Les contrôles automatisés peuvent être plus efficaces que les contrôles manuels dans les cas suivants : (NCA 315.Annexe 5.2)

-

volume important d’opérations récurrentes, ou conditions dans lesquelles les erreurs susceptibles d’être anticipées ou prévues peuvent être prévenues, ou détectées et corrigées, grâce à l’automatisation;

-

contrôles dont les modes particuliers d’exécution peuvent être adéquatement conçus et automatisés.

Le système d’information de l’entité peut faire appel à des éléments manuels et des éléments automatisés ayant une incidence sur la façon dont les opérations sont déclenchées, enregistrées, traitées et communiquées. Plus précisément, les procédures de déclenchement, d’enregistrement, de traitement et de communication des opérations peuvent se faire au moyen d’applications informatiques que l’entité a configurées à ces fins. Par ailleurs, des documents électroniques peuvent venir remplacer ou compléter les documents papier. (NCA 315.Annexe 5.3)

Il se peut que l’entité utilise des technologies émergentes (c.‑à‑d. les chaînes de blocs, la robotique ou l’intelligence artificielle) parce qu’elles présentent des possibilités particulières d’accroître l’efficience opérationnelle ou de bonifier l’information financière. Lorsque des technologies émergentes sont combinées au système d’information de l’entité utilisé pour la préparation des états financiers, l’auditeur peut les ajouter à la liste des applications informatiques et autres aspects de l’environnement informatique qui sont vulnérables aux risques découlant du recours à l’informatique. Bien que les technologies émergentes puissent sembler plus sophistiquées ou plus complexes que les autres technologies, les responsabilités de l’auditeur à l’égard des applications informatiques et des contrôles généraux informatiques, décrites aux alinéas 26 b) et c), demeurent les mêmes. (NCA 315.Annexe 5.5)

Directives du BVG

Lorsqu’il acquiert une compréhension de l’environnement informatique et des ressources informatiques utilisées dans les activités de traitement de l’information, l’auditeur prend en compte les informations qu’il a obtenues en acquérant une compréhension du modèle opérationnel de l’entité et de la façon dont elle intègre l’utilisation des technologies de l’information, car cette compréhension l’aide à établir des attentes quant au niveau des ressources informatiques de l’entité (voir la section BVG Audit 5023). Pour y parvenir, l’auditeur acquiert une compréhension des ressources informatiques pertinentes par rapport aux flux des opérations et au traitement de l’information dans le système d’information, ce qui comprend :

- les applications informatiques;

- l’infrastructure informatique;

- les processus informatiques et le personnel affecté au service informatique qui participent à ces processus.

La compréhension de l’information générée par le système d’information de l’entité est acquise dans le cadre d’entretiens avec les cadres responsables des processus opérationnels et des systèmes d’information. L’auditeur exerce son jugement avec la contribution des membres principaux de l’équipe de mission et de l’équipe de l’Audit des TI (le cas échéant) afin de déterminer l’étendue de la compréhension des systèmes d’information de l’entité qu’il doit obtenir et documenter, y compris le format de la documentation (p. ex., commentaires narratifs, graphiques de cheminement). L’étendue de la compréhension dépendra de la portée de l’utilisation des technologies de l’information dans le modèle opérationnel de l’entité et des activités correspondant aux postes importants des états financiers.

L’entité peut utiliser un éventail de ressources informatiques dans l’ensemble de ses opérations, mais l’auditeur axe son identification et sa compréhension sur le cheminement de l’information relative aux postes importants des états financiers au sein du système d’information de l’entité (du début jusqu’à la fin). Par exemple, si l’entité utilise un rapport généré à partir d’une application informatique dans le cadre de l’exécution d’un contrôle à l’égard de stocks sous la garde d’un tiers qui ne devraient pas être un poste important des états financiers, l’équipe de mission peut conclure que cette ressource informatique (rapport sur les stocks sous la garde d’un tiers) n’est pas pertinent par rapport à la compréhension de l’auditeur.

L’environnement technologique en évolution peut accroître la complexité de l’environnement informatique d’une entité et peut comprendre l’utilisation de nouvelles technologies par la direction. Lorsque l’entité utilise de nouvelles technologies dans le cadre de son processus d’information financière, l’auditeur doit acquérir une compréhension des technologies et le rôle qu’elles jouent dans le traitement de l’information ou d’autres activités en matière d’information financière de l’entité et déterminer si leur utilisation présente des risques. Compte tenu de la complexité potentielle de ces technologies, il y a une probabilité accrue que l’équipe de mission décide de faire appel à des spécialistes ou à des experts choisis par l’auditeur pour mieux comprendre si l’utilisation de ces technologies a une incidence sur les processus d’information financière de l’entité et si oui, dans quelle mesure, et si cela peut entraîner des risques liés à l’utilisation de technologies d’information. Voici quelques exemples de nouvelles technologies :

-

chaîne de blocs, y compris les entreprises de cryptomonnaie (p. ex., émetteurs de jetons, services de garde, bourses, mineurs, investisseurs);

-

robotique;

-

intelligence artificielle;

-

Internet des objets;

-

biométrie;

-

drones.

Selon la complexité de l’environnement informatique, la participation de l’équipe de l’Audit des TI peut être appropriée ou exigée par la politique. Se reporter à la politique sur la participation de l’équipe de l’Audit des TI à la section BVG Audit 3102 et à la rubrique sur la complexité de l’environnement informatique pour obtenir des conseils sur l’évaluation de la complexité de l’environnement informatique d’une entité.

Identifier et documenter les dépendances aux technologies de l’information

Directives du BVG

Dans le cadre des procédures visant à acquérir une compréhension du système d’information de l’entité, l’auditeur identifie les dépendances aux technologies de l’information (TI) relatives au flux des opérations et au traitement de l’information financière de l’entité.

Pourquoi cela est‑il important?

L’identification et la documentation uniformes et claires des dépendances de l’entité aux TI aident à déterminer la mesure dans laquelle l’entité s’appuie sur les TI, à comprendre comment les TI sont intégrées au modèle opérationnel de l’entité, à identifier les risques possibles découlant de l’utilisation des TI, à identifier les contrôles généraux informatiques connexes et à élaborer une méthode d’audit efficace et efficiente.

Sources des dépendances aux TI

Les dépendances aux TI découlent de l’utilisation des TI pour déclencher, autoriser, enregistrer, traiter ou communiquer des opérations ou d’autres données financières aux fins d’inclusion dans les états financiers. Elles comprennent des contrôles à l’égard du traitement de l’information et d’autres procédures de contrôle liées aux assertions correspondantes pour les postes importants des états financiers ou qui peuvent être essentielles au fonctionnement efficace des contrôles manuels qui dépendent de l’utilisation des TI.

Il existe cinq types de dépendances aux TI, définis comme suit :

| Type | Description |

|---|---|

| Contrôles automatisés | Les contrôles automatisés sont conçus dans un environnement informatique pour permettre l’application de règles administratives. Par exemple, de nombreuses applications sont dotées de processus de vérification du format (p. ex. seul un format particulier de date est accepté), de processus de vérification de l’existence (p. ex. le numéro de client est présent dans le fichier maître des clients) ou de processus de vérification de la vraisemblance (p. ex. le montant de paiement maximum) au moment de la saisie d’une opération. |

| Rapports | Les rapports générés par les systèmes sont des sources d’information générés par les systèmes informatiques. Ils sont souvent utilisés lors de l’exécution d’un contrôle manuel, notamment les examens du rendement des activités, ou comme sources d’information sur l’entité que l’auditeur utilise lorsqu’il sélectionne des éléments à tester ou met en œuvre des tests de détail de corroboration ou des procédures analytiques de corroboration. |

| Calculs | Les calculs sont des procédures comptables qui sont exécutées par un système informatique plutôt que par une personne. Par exemple, un système appliquera la formule de l’amortissement linéaire pour calculer l’amortissement d’un actif (coût de l’actif moins sa valeur résiduelle à la fin de sa durée d’utilité divisé par la durée d’utilité de l’actif), ou le système calculera la valeur d’une facture d’un client en multipliant le prix de l’article par la quantité expédiée. |

| Sécurité | La sécurité, notamment la séparation des tâches, est activée par le système informatique pour restreindre l’accès à l’information et pour déterminer la répartition des rôles et des responsabilités qui pourrait permettre à un employé de faire ou de dissimuler une erreur ou une fraude, ou de traiter des erreurs qui passeraient inaperçues. |

| Interfaces | Les interfaces sont des logiques programmées qui transfèrent des données d’un système informatique à un autre. Par exemple, une interface pourrait être programmée pour transférer les données d’un grand livre auxiliaire de la paye au grand livre général. |

Compréhension des risques découlant des dépendances aux TI et réponses connexes

Lorsque l’auditeur identifie les dépendances aux TI qui sont pertinentes par rapport au flux des opérations de l’entité et au traitement de l’information financière, il doit comprendre la manière dont la direction réagit aux risques qui peuvent en découler. La direction peut mettre en œuvre des contrôles généraux informatiques pour gérer les risques liés aux dépendances aux TI. Les contrôles généraux informatiques soutiennent le fonctionnement continu et approprié de l’environnement informatique, y compris le fonctionnement continu et efficace des contrôles de traitement de l’information et l’intégrité de l’information dans le système d’information de l’entité.

Les dépendances aux TI peuvent également influer sur la conception des contrôles de l’entité et leur mise en œuvre. Par conséquent, l’auditeur examine les dépendances aux TI pertinentes pour l’audit et évalue les risques connexes découlant de l’utilisation des TI afin d’évaluer le risque d’anomalies significatives et de déterminer l’approche la plus efficace et efficiente pour tester les contrôles généraux informatiques ou effectuer d’autres procédures d’audit en vue de gérer les risques découlant des dépendances aux TI. Même si le plan d’audit ne comprend pas de tests de l’efficacité opérationnelle des contrôles généraux informatiques, l’auditeur devra dans le cadre de son évaluation des risques acquérir une compréhension des risques en réponse auxquels on a conçu ces contrôles aux fins de gestion. Voir la section BVG Audit 5035.2 pour obtenir de plus amples renseignements sur l’identification des risques découlant de l’utilisation des TI et les considérations connexes liées aux contrôles généraux informatiques.

Mise à jour de la compréhension des dépendances aux TI

Lorsqu’il met en œuvre ses procédures d’audit, l’auditeur peut identifier d’autres dépendances aux TI qui n’ont pas été identifiées auparavant. Par exemple, dans le cadre des tests des contrôles, il peut identifier un rapport généré par le système utilisé dans l’application d’un contrôle manuel qu’il n’avait pas identifié lors de l’évaluation de la conception et de la mise en œuvre du contrôle pendant l’étape d’acquisition d’une compréhension de la mission. En ce qui a trait à ces dépendances aux TI, l’auditeur met à jour sa compréhension documentée afin d’inclure les dépendances aux TI, et planifie et met en œuvre les procédures en vue de tester celles-ci.

Complexité de l’environnement informatique

Directives des NCA

Pour acquérir une compréhension des aspects de l’environnement informatique se rapportant au cheminement des opérations et au traitement de l’information dans le système d’information, l’auditeur recueille de l’information sur la nature et les caractéristiques des applications informatiques utilisées ainsi que de l’infrastructure informatique et des processus informatiques. Le tableau ci‑après contient des exemples d’éléments que l’auditeur peut prendre en considération pour acquérir une compréhension de l’environnement informatique, en fonction de la complexité des applications informatiques utilisées au sein du système d’information de l’entité, et quelques caractéristiques typiques de chaque type d’environnement. Ces caractéristiques n’ont toutefois qu’une valeur indicative; les caractéristiques propres à l’environnement informatique de l’entité peuvent différer selon la nature des applications informatiques particulières qu’utilise l’entité. (NCA 315.Annexe 5.4)

| Exemples de caractéristiques typiques | |||

| Logiciel commercial peu complexe | Logiciel commercial ou applications informatiques de moyenne envergure et modérément complexes | Applications informatiques de grande envergure ou complexes (par exemple, progiciels de gestion intégrés) | |

| Éléments liés au degré d’automatisation et à l’utilisation des données | |||

|

Proportion de procédures de traitement qui sont automatisées et complexité de ces procédures (notamment, existence ou non de procédures de traitement sans papier hautement automatisées) |

S. O. | S. O. | Procédures automatisées poussées et souvent complexes |

|

Mesure dans laquelle le traitement de l’information par l’entité repose sur des rapports générés par le système |

Rapports automatisés reposant sur une logique simple | Rapports automatisés reposant sur une logique simple, mais adaptée aux besoins | Rapports automatisés reposant sur une logique complexe; utilisation d’un générateur de rapports |

|

Méthode de saisie de données (saisie manuelle, saisie par le client ou par le fournisseur, ou téléchargement de fichiers, par exemple) |

Données saisies manuellement | Peu de données à saisir ou interfaces simples | Beaucoup de données à saisir ou interfaces complexes |

|

Manière dont l’informatique est utilisée pour permettre la communication entre les applications, les bases de données ou d’autres éléments de l’environnement informatique, en interne ou à l’externe, selon le cas, grâce à des interfaces |

Aucune interface automatisée (saisie manuelle seulement) | Peu de données à saisir ou interfaces simples | Beaucoup de données à saisir ou interfaces complexes |

|

Volume et complexité des données numériques traitées par le système d’information (notamment, stockage des documents comptables ou d’autres informations sous forme numérique ou non et lieu où les données sont stockées) |

Faible volume de données ou données simples pouvant être vérifiées manuellement; stockage local des données | Faible volume de données ou données simples | Grand volume de données ou données complexes; entrepôts de données7; recours à des fournisseurs de services informatiques internes ou externes (stockage ou hébergement des données par des tiers, par exemple) |

| Éléments liés aux applications informatiques et à l’infrastructure informatique | |||

|

Type d’applications (par exemple, applications commerciales peu ou pas personnalisées ou, au contraire, applications très personnalisées ou fortement intégrées, qui ont été soit achetées et personnalisées soit développées en interne) |

Applications commerciales peu ou pas personnalisées | Applications commerciales, applications patrimoniales peu complexes, ou progiciel de gestion intégré d’entrée de gamme peu ou pas personnalisé | Applications développées sur mesure ou progiciels de gestion intégrés complexes et hautement personnalisés |

|

Complexité de la nature des applications informatiques et de l’infrastructure informatique sous-jacente |

Simple ordinateur portable ou solution client‑serveur | Ordinateur central bien établi et stable; client‑serveur modeste ou simple; infonuagique (logiciel-service) | Ordinateur central complexe; client‑serveur important ou complexe; applications Web; infonuagique (infrastructure‑service) |

|

Recours aux services d’hébergement de tiers ou externalisation des services informatiques |

Fournisseur compétent, bien établi et fiable pour les services externalisés (par exemple, services infonuagiques), le cas échéant | Fournisseur compétent, bien établi et fiable pour les services externalisés (par exemple, services infonuagiques), le cas échéant | Fournisseur compétent, bien établi et fiable pour certaines applications, et nouveau fournisseur ou fournisseur émergent pour d’autres |

|

Recours à des technologies émergentes qui ont une incidence sur l’information financière de l’entité |

Pas d’utilisation de technologies émergentes | Utilisation limitée des technologies émergentes dans certaines applications | Utilisation mixte de technologies émergentes sur les différentes plateformes |

| Éléments liés aux processus informatiques | |||

|

Personnel qui s’occupe de l’environnement informatique (nombre de personnes faisant partie du personnel de soutien informatique chargé de la sécurité et de la gestion des changements dans l’environnement informatique, et niveau de compétence de ces personnes) |

Petit nombre de personnes ayant des connaissances limitées en informatique (mise à niveau des applications et gestion des accès) | Quelques personnes ayant des compétences en informatique / affectées aux technologies de l’information | Service consacré à l’informatique, doté de personnel qualifié possédant des compétences en programmation |

|

Complexité des processus de gestion des droits d’accès |

Droits d’accès gérés par une seule personne détenant des droits d’administrateur | Droits d’accès gérés par un petit nombre de personnes détenant des droits d’administrateur | Droits d’accès gérés par le service informatique au moyen de processus complexes |

|

Complexité des questions liées à la sécurité de l’environnement informatique, dont la vulnérabilité des applications informatiques, des bases de données et d’autres éléments de l’environnement informatique aux risques de cybersécurité, notamment lorsque des opérations sont effectuées au moyen du Web ou d’interfaces externes |

Accès simple, sur place, sans éléments Web externes | Quelques applications Web sécurisées essentiellement par un simple contrôle d’accès en fonction du rôle | Plateformes multiples avec accès Web et modèles de sécurité complexes |

|

Modification des programmes liée à la manière dont l’information est traitée et, le cas échéant, ampleur des modifications apportées au cours de la période |

Logiciel commercial dont le code source est inaccessible | Code source de certaines applications commerciales inaccessible, modifications légères ou peu nombreuses apportées à d’autres applications bien établies; cycle de développement des systèmes traditionnel | Modifications nouvelles, nombreuses ou complexes; plusieurs cycles de développement par année |

|

Ampleur des changements survenus dans l’environnement informatique (par exemple, nouveautés dans cet environnement ou modifications importantes apportées aux applications informatiques ou à l’infrastructure informatique) |

Changements limités aux mises à niveau des logiciels commerciaux | Mises à niveau des logiciels commerciaux et des progiciels de gestion intégrés ou amélioration des applications ou systèmes patrimoniaux | Modifications nouvelles, nombreuses ou complexes; plusieurs cycles de développement par année; personnalisation importante des progiciels de gestion intégrés |

|

Conversion de données majeure au cours de la période et, le cas échéant, nature et importance des changements apportés et méthode de conversion utilisée |

Mises à niveau logicielles provenant du fournisseur, sans conversion des données | Mises à niveau mineures pour les applications logicielles commerciales nécessitant peu de conversion de données | Mise à niveau majeure, nouvelle version, changement de plateforme |

Il peut être plus facile pour l’auditeur d’acquérir une compréhension de l’environnement informatique d’une entité peu complexe qui utilise un logiciel commercial et qui, faute de pouvoir accéder au code source, ne peut apporter aucune modification aux programmes. Il est possible qu’une telle entité n’ait pas de personnel affecté au service informatique à proprement parler, mais qu’elle ait attribué à un membre du personnel le rôle d’administrateur pour la gestion des droits d’accès des employés aux applications informatiques ou pour l’installation des mises à jour qu’envoie le fournisseur. Voici des exemples d’éléments particuliers que l’auditeur peut prendre en considération pour acquérir une compréhension de la nature d’un progiciel comptable commercial, qui est parfois l’unique application informatique utilisée dans le système d’information d’une entité peu complexe: (NCA 315.Annexe 5.6)

-

la mesure dans laquelle le logiciel est éprouvé et réputé pour sa fiabilité;

-

la mesure dans laquelle l’entité peut modifier le code source du logiciel pour ajouter des modules complémentaires au logiciel de base, ou modifier directement les données;

-

la nature et l’ampleur des modifications qu’a subies le logiciel. Il est possible que l’entité ne soit pas en mesure de modifier le code source du logiciel, mais qu’elle ait accès à des options de configuration (choix ou modification des paramètres de l’information, par exemple), celles‑ci étant offertes par bon nombre de progiciels. Dans ce cas, le code source n’est généralement pas modifié, mais l’auditeur peut tout de même tenir compte de la gamme d’options de configuration que peut choisir l’entité lorsqu’il s’assure de l’exhaustivité et de l’exactitude des informations produites par le logiciel qui sont utilisées comme éléments probants;

-

la mesure dans laquelle il est possible d’accéder directement aux données pertinentes pour la préparation des états financiers (c’est‑à‑dire, d’accéder directement à la base de données sans passer par l’application informatique) et le volume de données traitées. Généralement, la nécessité pour l’entité de mettre en place des contrôles visant à assurer l’intégrité des données (tels que des contrôles généraux informatiques prévenant l’accès – ou l’apport de modifications – non autorisé aux données) est d’autant plus grande que les données sont volumineuses.

Dans les environnements informatiques complexes, il peut y avoir des applications informatiques qui, en raison de leur haut degré de personnalisation ou d’intégration, sont plus difficiles à comprendre. Les processus ou les applications informatiques se rapportant à l’information financière peuvent être intégrés à d’autres applications informatiques. Ainsi, il est possible que les applications informatiques utilisées aux fins du cheminement des opérations et du traitement de l’information dans le système d’information de l’entité reçoivent des données d’autres applications informatiques servant aux activités d’exploitation de l’entité. Ces autres applications peuvent alors être pertinentes pour la préparation des états financiers. Les environnements informatiques complexes nécessitent souvent un service consacré à l’informatique, doté de processus structurés et composé d’employés possédant des compétences en développement de logiciels et en maintenance d’environnement informatique. Il peut aussi arriver qu’une entité confie la gestion de certains aspects ou de certains processus de son environnement informatique à des fournisseurs de services internes ou externes (par exemple, en ayant recours aux services d’hébergement de tiers). (NCA 315.Annexe 5.7)

Directives du BVG

Pourquoi cela est‑il important?

La compréhension de la façon dont l’entité compte sur les TI et dont l’environnement informatique est mis en place pour soutenir les activités permet de mieux comprendre les risques qui pourraient découler de l’utilisation des TI par l’entité. Il est utile de comprendre comment les TI sont utilisées par l’entité pour identifier les contrôles à l’égard des processus informatiques de l’entité qui répondent à ces risques et soutiennent le fonctionnement continu et efficace de l’environnement informatique, y compris le fonctionnement continu et efficace des contrôles relatifs au traitement de l’information et la protection de l’intégrité de l’information.

L’évaluation de la complexité de l’environnement informatique aide également à déterminer s’il faut faire appel à des spécialistes des TI (p. ex., l’Audit des TI) pour la planification ou la réalisation de l’audit, dont la question initiale à savoir s’il faut inclure des spécialistes dans l’évaluation de la complexité.

Une raison importante pour comprendre l’environnement informatique de l’entité, comme il est indiqué dans la rubrique Acquisition d’une compréhension des aspects de l’environnement informatique qui sont pertinents au regard du système d’information, est d’évaluer la complexité de l’environnement informatique directement lié au système d’information de l’entité. Comprendre le niveau de complexité de l’environnement informatique aide à déterminer le niveau de compétences spécialisées nécessaires à la mission. Cela permet également à l’auditeur d’évaluer le niveau d’effort requis pour identifier les risques découlant de l’utilisation des TI par l’entité et les contrôles connexes que l’entité a mis en place pour gérer ces risques. Lorsque l’entité utilise une combinaison de ressources informatiques (c.‑à‑d. applications informatiques, infrastructure de TI, processus et personnel de TI) et d’autres caractéristiques de l’environnement informatique qui reflètent un degré de complexité plutôt élevé, l’équipe d’audit principale n’a peut‑être pas les compétences nécessaires pour identifier et comprendre les risques découlant de l’utilisation des TI par l’entité et les contrôles généraux informatiques connexes ou pour évaluer l’incidence de ces caractéristiques sur le risque d’anomalies significatives au niveau des états financiers ou des assertions. Dans ce cas, l’auditeur envisage d’inclure l’Audit des TI dans les procédures d’évaluation de la complexité et des risques.

La section BVG Audit 3102 comprend la politique du BVG concernant la participation de l’Audit des TI.

Que l’auditeur conclue que l’environnement informatique est non complexe, modérément complexe ou complexe, il examine la possibilité que le personnel de l’Audit des TI participe à cette évaluation initiale. Pour de plus amples renseignements sur la participation de l’Audit des TI, se reporter aux sections BVG Audit 5013 et BVG Audit 3102.

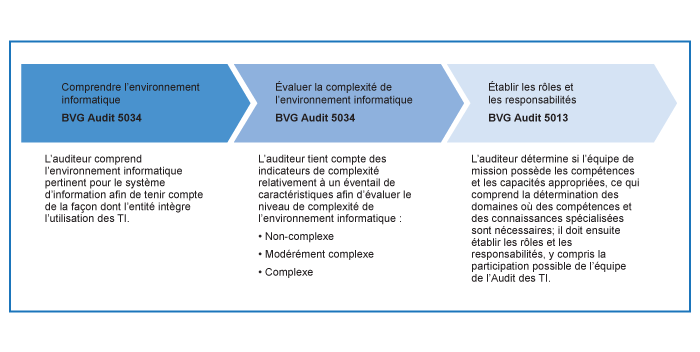

Le diagramme ci‑dessous présente un aperçu de haut niveau du lien entre la compréhension de l’environnement informatique, l’examen de la complexité de l’environnement informatique et l’établissement des rôles et des responsabilités relativement à la mission :

L’auditeur évalue la complexité de l’environnement informatique ou de certains aspects de l’environnement en utilisant trois niveaux de complexité : non complexe, modérément complexe et complexe. L’évaluation du niveau de complexité de l’environnement informatique est une question de jugement, après la prise en compte d’une combinaison de caractéristiques de l’entité.

La présence d’une caractéristique complexe n’amène pas nécessairement l’auditeur à conclure que l’environnement informatique de l’entité est complexe et inversement, la présence d’une caractéristique non complexe ne l’amènerait pas nécessairement à conclure que l’entité possède un environnement informatique non complexe. Même lorsque l’auditeur conclut que l’environnement informatique de l’entité est complexe (ou modérément complexe), il est toujours possible qu’il conclue que certains aspects de l’environnement informatique (p. ex., les applications, l’infrastructure ou les processus informatiques) ont un niveau de complexité différent. Par exemple, si l’auditeur juge que l’environnement informatique de l’entité est complexe, il pourrait tout de même conclure que certaines applications utilisées par l’entité sont non complexes. Dans le cas de ces applications non complexes, il pourrait conclure que l’équipe d’audit principale possède les compétences nécessaires pour effectuer une partie ou la totalité de l’évaluation des risques, concevoir le plan d’audit et mettre en œuvre d’autres procédures d’audit. Il est possible que l’auditeur juge à une participation nécessaire de l’Audit des TI aux travaux d’audit pour les autres aspects complexes de l’environnement informatique.

Le tableau ci‑dessous décrit les indicateurs illustratifs pour chacun des trois niveaux de complexité. Les équipes de mission doivent en tenir compte lorsqu’elles acquièrent une compréhension et effectuent leur évaluation de l’environnement informatique de l’entité. Les indicateurs sont établis à l’aide des caractéristiques suivantes :

- automatisation;

- confiance de l’entité à l’égard des rapports générés par le système;

- personnalisation;

- modèle opérationnel

- changement;

- utilisation de nouvelles technologies.

La NCA 315 fournit des exemples illustratifs de caractéristiques liées aux applications informatiques, qui peuvent être utilisées pour évaluer la complexité de l’environnement informatique. La complexité de l’environnement informatique d’une entité tient compte de la façon dont l’entité intègre l’utilisation de la TI dans son modèle opérationnel, ce qui peut avoir une incidence directe sur l’évaluation par l’auditeur des risques d’anomalies significatives. Par exemple, lorsque l’auditeur identifie des déficiences dans la séparation des tâches de l’entité relativement à l’accès restreint à une application informatique particulière, cela pourrait également avoir une incidence sur l’efficacité de la séparation des tâches concernant les contrôles relatifs à l’accès pour d’autres aspects de l’environnement informatique, comme l’infrastructure de réseau ou les systèmes d’exploitation de l’entité; cela peut donc indiquer un niveau plus élevé de risque d’anomalies significatives au niveau des états financiers si l’incidence peut être généralisée.

Le tableau suivant présente les caractéristiques d’un environnement informatique que l’équipe de mission prend généralement en considération pour comprendre l’environnement informatique de l’entité. Le tableau comprend également des exemples d’indicateurs du niveau de complexité des applications informatiques utilisées dans le système d’information de l’entité. Il ne s’agit pas d’une liste exhaustive d’indicateurs, et aucun indicateur n’est nécessairement déterminant du niveau de complexité. Pour ce qui est des exemples d’indicateurs individuels, il se pourrait que l’on ne puisse pas établir de différence significative entre un aspect non complexe par rapport à un élément modérément complexe, mais lorsqu’ils sont examinés en combinaison avec d’autres indicateurs pertinents, ils constituent la base de la différenciation globale du niveau de complexité. Les indicateurs pertinents de complexité peuvent varier en fonction de la nature des applications informatiques utilisées en particulier par une entité et de la façon dont elles sont intégrées aux activités de l’entité :

|

Automatisation – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

|

Utilisation par l’entité des rapports générés par le système (voir la section BVG Audit 4028.4 pour les définitions des types de rapports mentionnés dans certains des indicateurs ci‑dessous) – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

|

Personnalisation – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

|

Modèle opérationnel – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

|

Changement – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

|

Utilisation de nouvelles technologies – Indicateurs illustratifs pour chaque niveau de complexité |

||

|---|---|---|

| Non complexe | Modérément complexe | Complexe |

|

|

|

Dans un environnement informatique complexe, tous les aspects de l’environnement informatique ne sont pas nécessairement complexes. Par exemple, l’auditeur peut évaluer une ou plusieurs applications comme étant des logiciels commerciaux non complexes (applications « standard »). Lorsque l’auditeur établit sa stratégie informatique et le niveau de participation de l’Audit des TI par rapport à divers aspects de l’environnement informatique, il évalue le niveau de complexité au niveau de l’application. Il peut utiliser les exemples des tableaux ci‑dessus pour orienter cette évaluation et les exemples fournis dans l’annexe 5 de la NCA 315 pour aider à évaluer le niveau de complexité. Le responsable de mission peut déterminer, en conjonction avec la participation de l’Audit des TI, qu’il est approprié pour l’équipe d’audit principale de mettre en œuvre les procédures d’audit pertinentes à l’égard de certaines applications ou d’autres aspects de l’environnement informatique. Le niveau de participation de l’Audit des TI et la méthode de test (test de corroboration ou test des contrôles) peuvent varier selon les différents aspects de l’environnement informatique. Toutefois, il peut tout de même être avantageux de faire appel à des spécialistes, car cela pourrait être plus efficient et efficace, par exemple si les processus et les contrôles sont homogènes entre les applications non complexes et complexes.

Évaluation de la complexité des environnements informatiques – Exemples