Annual Audit Manual

AVIS CONCERNANT LE DROIT D’AUTEUR ─ Ce manuel est destiné à un usage interne. Il ne peut être reproduit par ou distribué à des tierces parties par courriel, par télécopieur, par courrier, en main propre ou par tout autre moyen de distribution ou de reproduction sans le consentement écrit du Coordonnateur des droits d’auteur du Bureau du vérificateur général du Canada. Les paragraphes du Manuel de CPA Canada sont reproduits ici pour votre utilisation non-commerciale avec l’autorisation des Comptables professionnels agréés du Canada (CPA Canada). Ils ne peuvent pas être modifiés, copiés ou distribués, sous une forme quelconque, car cela transgresserait le droit d’auteur de CPA Canada. Reproduit à partir du Manuel de CPA Canada avec l’autorisation des Comptables professionnels agréés du Canada, Toronto, Canada.

4028.1 Introduction

sept.-2022

Contenu de la présente section

Directives du BVG

Approche fondée sur le risque pour les TI

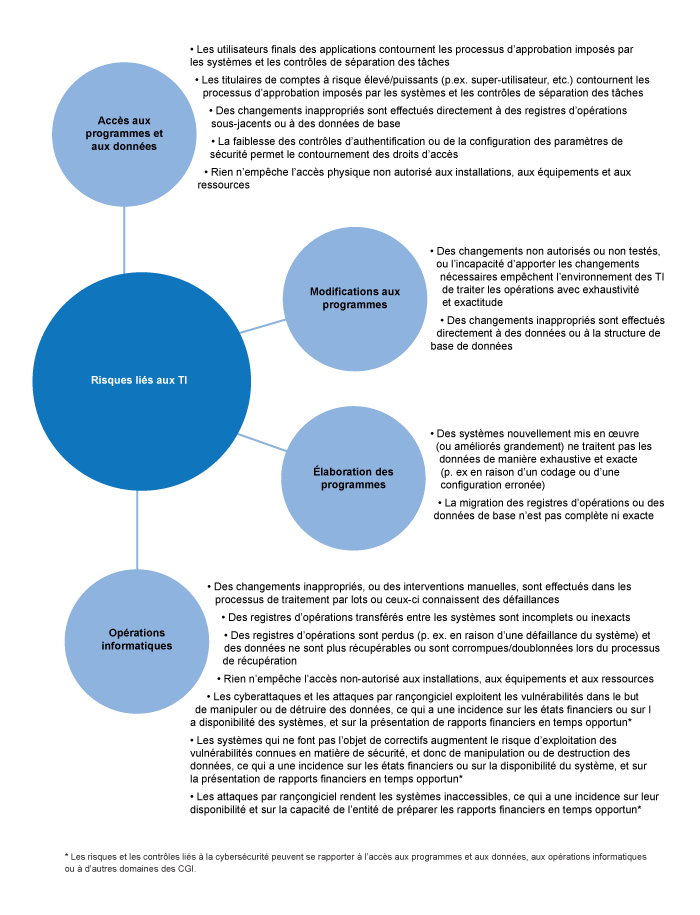

Adopter une approche fondée sur le risque pour les TI, centrée sur les dépendances aux TI et sur les risques découlant du recours à l’informatique jugés pertinents pour l’audit, aide l’auditeur à produire des travaux de qualité avec efficience. Cette approche suppose de comprendre, d’apprécier et d’évaluer les risques, de planifier la réponse d’audit, de recueillir des éléments probants et l’achèvement de l’audit. Le diagramme ci-dessous donne des exemples de risques que l’auditeur prend généralement en compte dans les quatre domaines des TI :

Dans le cadre de l’approche fondée sur les risques, l’auditeur doit élaborer une stratégie globale pour tester les contrôles généraux informatiques (CGI), les contrôles automatisés et les contrôles manuels relatifs au traitement de l’information, étant donné leurs interdépendances. Les facteurs à prendre en compte afin de pouvoir établir la nature, le calendrier et l’étendue des tests des CGI comprennent :

- La qualité et l’efficacité de l’environnement de contrôle informatique et des contrôles au niveau de l’entité portant sur l’informatique.

- Les connaissances acquises lors d’audits précédents et tous les changements importants connus ou prévus touchant l’effectif, les processus, les applications, les technologies, les activités ou la conjoncture qui pourraient influer sur l’audit.

- Les contrôles au niveau de l’entité effectués par la direction de l’informatique dans le cours normal des activités aux fins du suivi des contrôles.

- Les risques liés aux contrôles automatisés relatifs au traitement de l’information et aux CGI. Chaque contrôle informatique général ne comporte pas obligatoirement le même niveau de risque du seul fait qu’il est associé à une application liée à une dépendance aux TI relevée, par exemple les procédures de contrôle des modifications exécutées à l’égard d’une application comprenant des programmes personnalisés, par rapport à une application non personnalisée. Le niveau des procédures serait plus élevé pour l’application assortie de programmes personnalisés, étant donné que les modifications aux programmes qui influent sur des contrôles sous-jacents sont effectuées par le personnel informatique. Ces risques s’appliquent aux CGI dont dépendent les contrôles automatisés relatifs au traitement de l’information, en plus du risque que les CGI ne permettent pas de soutenir l’efficacité continue des contrôles automatisés relatifs au traitement de l’information. Par exemple, si le contrôle des modifications aux programmes d’une application donnée était jugé déficient, il faudrait évaluer l’incidence de la déficience sur la capacité de l’auditeur à se fier au contrôle automatisé relatif au traitement de l’information de l’application.

- L’administration et la structure organisationnelle des centres de données et des contrôles pertinents. Les centres de données informatiques ne sont habituellement pas aménagés aux mêmes endroits que les services opérationnels, et les facteurs à considérer dans la délimitation de la portée des tests sont particuliers.

- La prise en compte de l’existence de services partagés ou le recours à des sociétés de services. Voir les directives complémentaires sur la façon de se fier aux contrôles en cas de recours à une société de services, à la section BVG Audit 6040.

- L’utilisation d’une stratégie « d’étalonnage » à l’égard des contrôles automatisés relatifs au traitement de l’information. Voir la section BVG Audit 6054 pour mieux comprendre l’étalonnage et pour consulter des directives sur l’utilisation d’une stratégie « d’étalonnage ».

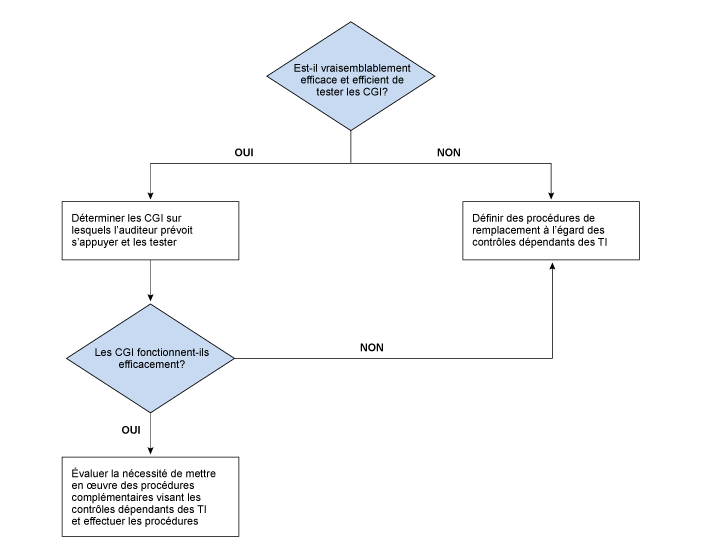

L’auditeur évalue la conception et la mise en place des contrôles généraux informatiques au sein de la composante des activités de contrôle pour toutes les missions, indépendamment de la stratégie d’audit. L’évaluation de la conception et de la mise en place des CGI permet de mieux évaluer les risques d’anomalies significatives et de déterminer la nature, le calendrier et l’étendue des procédures d’audit complémentaires, y compris la réponse de l’auditeur aux risques découlant du recours à l’informatique. La compréhension de l’environnement informatique et l’évaluation de la conception et de la mise en place des CGI aident l’auditeur à déterminer s’il est probable que de tester ces CGI ou de mettre en œuvre d’autres procédures pour les dépendances aux TI donne une stratégie efficace et efficiente fondée sur la compréhension de la conception et de la mise en place des contrôles au sein de la composante des activités de contrôle. Cette stratégie est illustrée ci-dessous.