Annual Audit Manual

AVIS CONCERNANT LE DROIT D’AUTEUR ─ Ce manuel est destiné à un usage interne. Il ne peut être reproduit par ou distribué à des tierces parties par courriel, par télécopieur, par courrier, en main propre ou par tout autre moyen de distribution ou de reproduction sans le consentement écrit du Coordonnateur des droits d’auteur du Bureau du vérificateur général du Canada. Les paragraphes du Manuel de CPA Canada sont reproduits ici pour votre utilisation non-commerciale avec l’autorisation des Comptables professionnels agréés du Canada (CPA Canada). Ils ne peuvent pas être modifiés, copiés ou distribués, sous une forme quelconque, car cela transgresserait le droit d’auteur de CPA Canada. Reproduit à partir du Manuel de CPA Canada avec l’autorisation des Comptables professionnels agréés du Canada, Toronto, Canada.

5035.2 Identification des risques découlant du recours à l’informatique et des CGI connexes

sept.-2022

Contenu de la présente section

Identification des applications informatiques et d’autres aspects de l’environnement informatique

Identification des risques découlant du recours à l’informatique

Identification des CGI de l’entité qui répondent aux risques découlant du recours à l’informatique

- Accès aux programmes et aux données

- Modifications aux programmes

- Développement de programmes

- Opérations informatiques

Considérations relatives à l’évaluation des risques liés à la cybersécurité

Aperçu

Directives du BVG

Dans le cadre de l’acquisition d’une compréhension et de l’évaluation du système de contrôle interne de l’entité, l’auditeur acquiert une compréhension de la façon dont l’entité utilise les technologies de l’information (TI) pertinentes pour la préparation des états financiers et de la façon dont l’entité réagit aux risques découlant du recours à l’informatique, ou il actualise sa compréhension à cet égard. Voir la section BVG Audit 5034 pour de plus amples renseignements sur l’acquisition d’une compréhension de l’environnement informatique lié au système d’information.

Ce n’est qu’après avoir compris la pertinence de l’environnement informatique pour la préparation des états financiers que l’auditeur comprend pleinement les processus, les flux de données et les risques de l’entité, y compris les risques découlant du recours à l’informatique. Voici des exemples de facteurs qui peuvent influencer le besoin d’une entité d’utiliser les technologies de l’information (TI) :

-

le type d’activités (p. ex., une entité qui développe une propriété numérique nécessitant la protection d’une infrastructure informatique complexe);

-

le modèle opérationnel (p. ex., ventes en ligne, activité d’abonnement);

-

la conformité aux lois ou aux règlements (p. ex., lois sur la protection des données ou exigences de dépôt électronique des organismes de réglementation);

-

les risques liés à l’information financière identifiés par l’entité dans le cadre de ses activités qui peuvent être atténués au moyen de la technologie (p. ex., calculs automatisés pour réduire au minimum les erreurs manuelles).

Pourquoi est‑ce important?

C’est en identifiant les applications informatiques et d’autres aspects de l’environnement informatique (p. ex., bases de données, système d’exploitation, réseau) pertinents pour la préparation des états financiers que les équipes de mission sont en mesure d’identifier les risques découlant du recours à l’informatique et les contrôles généraux informatiques (CGI) connexes qui répondent à ces risques. Cela permet à l’équipe de mission de comprendre l’entité, d’identifier et d’évaluer les risques d’anomalies significatives et d’évaluer le risque lié aux contrôles documenté par la détermination par l’auditeur du degré d’appui sur les contrôles (c.‑à‑d. aucun, partiel ou élevé), ainsi que d’élaborer des réponses d’audit efficaces et efficientes à l’égard des risques d’anomalies significatives.

Par conséquent, même si l’auditeur décide plus tard de ne pas tester l’efficacité opérationnelle des CGI ou d’autres contrôles, les risques pour lesquels ces contrôles sont conçus devront être compris dans le cadre de l’évaluation des risques et pris en compte lors de l’élaboration des réponses aux risques d’anomalies significatives. Par exemple, l’entité peut gérer ses comptes clients au moyen d’une application informatique (le « grand livre auxiliaire des créances », qui interagit automatiquement avec l’application de recouvrement des recettes utilisée pour comparer les produits par rapport à la facture) parce qu’il y a un volume important d’opérations relatives aux produits et au recouvrement et que la direction a conclu qu’il est plus efficace que de gérer le processus manuellement à l’aide d’une application de feuille de calcul comme Microsoft Excel. La direction met en place des CGI et d’autres contrôles de traitement de l’information visant à assurer un traitement exact de l’information reflétée dans le grand livre auxiliaire des créances et à en maintenir l’intégrité. Indépendamment de tout plan visant à tester l’efficacité opérationnelle des contrôles portant sur les assertions pertinentes relatives au poste des comptes clients, l’utilisation de cette application informatique comporte des risques, comme le risque que des modifications non autorisées ou non testées, ou que l’omission d’apporter les modifications nécessaires à la configuration de l’application lors de la production d’un rapport généré par le système, comme un rapport chronologique des comptes clients, puisse entraîner un traitement incomplet et inexact des enregistrements de transactions. L’auditeur considère ce risque comme faisant partie de son processus d’évaluation des risques, même s’il a l’intention d’utiliser le rapport uniquement à des fins de tests de corroboration. Si l’auditeur prévoit utiliser le rapport dans le cadre d’un test des contrôles ou de procédures de corroboration, il doit tout de même tenir compte de l’exhaustivité et de l’exactitude des données sources (dans cet exemple, il s’agit des données reçues par l’interface avec l’application de recouvrement des recettes; par conséquent, l’auditeur pourrait devoir tenir compte de l’interface comme une dépendance aux TI et de la logique du rapport).

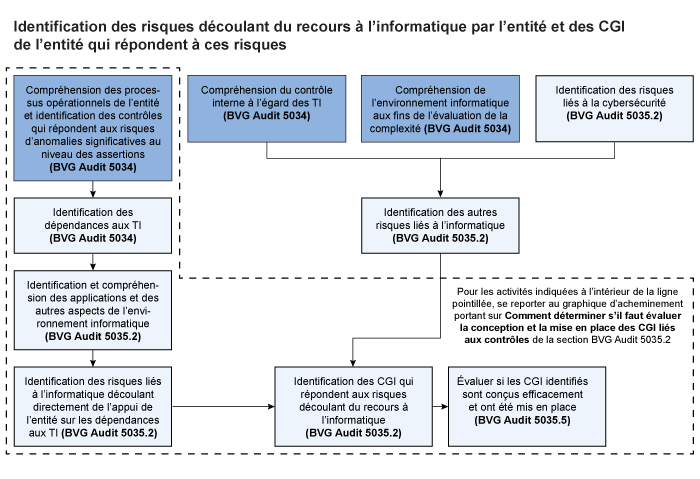

Dans la rubrique ci‑dessous, Identification des risques découlant du recours à l’informatique, on aborde plus en détail l’identification des risques découlant du recours à l’informatique et, dans la rubrique Identification des CGI de l’entité qui répondent aux risques découlant du recours à l’informatique, on se penche sur l’identification des CGI utilisés pour gérer ces risques, ce qui comprend de façon combinée l’élément « Identifier les risques liés à l’informatique et les contrôles généraux informatiques » du processus d’évaluation des risques du BVG illustré ci‑dessous.

Identification des risques découlant du recours à l’informatique par l’entité et des CGI de l’entité qui répondent à ces risques

Le tableau suivant montre comment on utilise la compréhension des divers éléments du système de contrôle interne d’une entité pour identifier les risques découlant du recours à l’informatique par l’entité et des CGI que l’entité a mis en place pour répondre à ces risques :

Mise en correspondance de la terminologie de la NCA 315 et du Manuel d’audit du BVG

Contrôles généraux informatiques

La NCA 315 utilise le terme « contrôles généraux informatiques », qui correspond au terme « contrôles généraux informatiques (CGI) » utilisé dans le Manuel d’audit du BVG.

Domaines des CGI

La norme NCA 315 fournit des exigences pertinentes qui répondent au besoin de comprendre les contrôles internes de l’entité et souligne l’importance d’acquérir une compréhension appropriée de l’environnement informatique. Bien que les noms de domaine des CGI utilisés dans le Manuel d’audit du BVG n’aient pas été mis à jour pour correspondre aux noms de domaine des CGI révisés utilisés dans la NCA 315 (révisée), la signification des termes est la même et les procédures connexes sont conçues en vue de l’évaluation de la conception et du test du fonctionnement des CGI pertinents pour les couches relatives au réseau, au système d’exploitation ou aux bases de données, en conformité avec les exigences et les directives de la norme révisée. Ces noms de domaine utilisés dans le Manuel d’audit du BVG pourraient être mis à jour à l’avenir afin que soient éliminés les termes plus restrictifs comme « programmes » ou « programmes et données ». Pour l’instant, le tableau suivant présente une mise en correspondance des noms de domaine des CGI utilisés dans le Manuel d’audit du BVG avec ceux utilisés dans la NCA 315 :

| Manuel d’audit du BVG Nom de domaine des CGI |

NCA 315 Nom de domaine des CGI |

Commentaires |

|---|---|---|

| Accès aux programmes et aux données | Gestion de l’accès |

Le domaine des CGI « Accès aux programmes et aux données » est utilisé aux fins d’examen de l’accès à l’environnement informatique. Il correspond au processus de gestion de l’accès de la NCA 315, notamment l’accès aux applications (comme les programmes d’applications), aux bases de données (y compris les données), au système d’exploitation et au réseau. |

| Modifications aux programmes | Gestion des changements |

Le domaine des CGI « Modifications aux programmes » est utilisé aux fins d’examen des changements apportés à l’environnement informatique. Il correspond au processus de gestion des changements de la NCA 315, notamment le processus de gestion des changements touchant les programmes ou d’autres changements apportés à l’environnement informatique (à l’exception des éléments « Élaboration, acquisition ou mise en œuvre des systèmes » et « Conversion des données » – voir la section « Développement de programmes » ci‑dessous). |

| Développement de programmes* | Gestion des changements |

Le domaine des CGI « Développement de programmes » est utilisé aux fins d’examen des changements à plus grande échelle, p. ex., de nouvelles applications informatiques ou d’autres aspects informatiques développés, configurés et mis en œuvre au cours de la période. Il correspond au processus de gestion des changements de la NCA 315, ce qui comprend le processus de gestion des changements touchant les programmes ou d’autres changements apportés à l’environnement informatique, ainsi que les éléments « Élaboration, acquisition ou mise en œuvre des systèmes » et « Conversion des données ». |

| Opérations informatiques | Gestion des opérations informatiques |

Le domaine des CGI « Opérations informatiques » est utilisé aux fins d’examen de la gestion continue des opérations informatiques, notamment la planification et le suivi des travaux, la sauvegarde et la récupération, ainsi que la détection des intrusions. Il correspond au processus de gestion des opérations informatiques de la NCA 315. |

*La NCA 315 fait référence à trois processus informatiques : gestion de l’accès, gestion des changements et gestion des opérations informatiques. Les directives du Manuel d’audit du BVG comprennent un quatrième domaine, « Développement de programmes », qui permet à l’auditeur d’identifier et de cibler plus facilement les activités liées au développement au sein de l’entité et les travaux d’audit connexes. De même, si l’entité n’entreprend pas de développement au cours de la période, ce domaine des CGI n’aurait pas besoin d’être évalué, ce qui aide à faciliter des pratiques de travail efficaces et efficientes.

Identification des applications informatiques et d’autres aspects de l’environnement informatique

Exigences des NCA

L’auditeur doit acquérir une compréhension de la composante « activités de contrôle » en mettant en oeuvre des procédures d’évaluation des risques. Pour ce faire, il doit : (NCA 315.26)

b) identifier, en fonction des contrôles identifiés à l’alinéa a), les applications informatiques et les autres aspects de l’environnement informatique qui sont vulnérables aux risques découlant du recours à l’informatique;

Directives des NCA

La compréhension des risques découlant du recours à l’informatique et des contrôles généraux informatiques mis en place par l’entité pour y répondre peut avoir une incidence sur : (NCA 315.A166)

- la décision de l’auditeur de tester ou non l’efficacité du fonctionnement des contrôles visant à répondre aux risques d’anomalies significatives au niveau des assertions;

|

Exemple : Si, en raison d’une conception inefficace ou d’une mise en place inadéquate, les contrôles généraux informatiques ne permettent pas de répondre aux risques découlant du recours à l’informatique (parce qu’ils ne permettent pas de prévenir ou de détecter adéquatement la modification non autorisée des programmes ou l’accès non autorisé aux applications informatiques, par exemple), cela peut influer sur la décision de l’auditeur de s’appuyer ou non sur les contrôles automatisés qui font partie des applications informatiques touchées. |

- l’évaluation par l’auditeur du risque lié au contrôle au niveau des assertions;

|

Exemple : Le maintien de l’efficacité du fonctionnement d’un contrôle du traitement de l’information peut dépendre de certains contrôles généraux informatiques qui préviennent ou détectent la modification non autorisée des programmes liés au contrôle du traitement de l’information (c’est-à-dire des contrôles qui préviennent ou détectent la modification de programmes liés aux applications informatiques connexes). L’efficacité (ou l’inefficacité) attendue du fonctionnement des contrôles généraux informatiques peut alors influer sur l’évaluation par l’auditeur du risque lié au contrôle. Ainsi, le risque lié au contrôle est susceptible d’être plus élevé si l’auditeur s’attend à ce que les contrôles généraux informatiques concernés soient inefficaces ou s’il ne prévoit pas de tester ces contrôles. |

- la stratégie que choisit l’auditeur pour tester les informations de l’entité qui sont générées par les applications informatiques de celle‑ci ou produites au moyen d’informations tirées de ces applications;

|

Exemple : Lorsque des informations produites par l’entité qui doivent servir d’éléments probants ont été générées par des applications informatiques, l’auditeur peut décider de tester les contrôles afférents aux rapports générés par le système. Pour ce faire, il peut notamment identifier et tester les contrôles généraux informatiques visant à répondre aux risques de modification non autorisée ou inappropriée (qu’il s’agisse de modification des programmes ou de modification directe des données sous-tendant les rapports). |

- l’évaluation par l’auditeur du risque inhérent au niveau des assertions;

|

Exemple : Le fait que des modifications importantes doivent être apportées à la programmation d’une application informatique pour tenir compte d’exigences en matière d’information financière nouvelles ou révisées selon le référentiel d’information financière applicable peut être un indicateur de la complexité de ces nouvelles exigences et de leur incidence sur les états financiers de l’entité. De plus, lorsque de telles modifications importantes sont apportées à la programmation ou aux données d’une application informatique, celle‑ci est susceptible d’être vulnérable aux risques découlant du recours à l’informatique. |

- la conception de procédures d’audit complémentaires.

|

Exemple : Dans les cas où les contrôles du traitement de l’information dépendent des contrôles généraux informatiques, il se peut que l’auditeur décide de tester l’efficacité du fonctionnement des contrôles généraux informatiques, ce qui nécessitera la conception de tests des contrôles pour ceux‑ci. Si, dans les mêmes circonstances, l’auditeur décide de ne pas tester l’efficacité du fonctionnement des contrôles généraux informatiques, ou qu’il s’attend à ce que ces contrôles soient inefficaces, il peut être nécessaire de répondre aux risques connexes découlant du recours à l’informatique en concevant des procédures de corroboration. Cependant, si ces risques connexes sont liés à des risques pour lesquels les procédures de corroboration ne peuvent fournir à elles seules des éléments probants suffisants et appropriés, il se peut qu’il ne soit pas possible d’y répondre. L’auditeur pourrait alors devoir considérer l’incidence de cette situation sur son opinion d’audit. |

En ce qui concerne les applications informatiques qui sont pertinentes au regard du système d’information, la compréhension de la nature et de la complexité des processus informatiques particuliers et des contrôles généraux informatiques que l’entité a mis en place peut aider l’auditeur à identifier les applications informatiques sur lesquelles l’entité s’appuie pour assurer l’exactitude du traitement et le maintien de l’intégrité des informations dans son système d’information. Ces applications informatiques peuvent être vulnérables aux risques découlant du recours à l’informatique. (NCA 315.A167)

L’identification des applications informatiques qui sont vulnérables aux risques découlant du recours à l’informatique implique la prise en considération des contrôles identifiés par l’auditeur, étant donné que le fonctionnement de ces contrôles peut reposer sur le recours à l’informatique, ou en dépendre. L’auditeur peut se concentrer sur la question de savoir si une application informatique comporte des contrôles automatisés qu’il a identifiés et sur lesquels la direction s’appuie, notamment des contrôles visant à répondre aux risques pour lesquels les procédures de corroboration ne peuvent fournir à elles seules des éléments probants suffisants et appropriés. L’auditeur peut aussi considérer la façon dont les informations sont stockées et traitées dans le système d’information en ce qui a trait aux catégories d’opérations importantes, aux soldes de comptes importants et aux informations à fournir importantes, et se demander si la direction s’appuie sur les contrôles généraux informatiques pour assurer le maintien de l’intégrité de ces informations. (NCA 315.A168)

Les contrôles identifiés par l’auditeur peuvent dépendre de rapports générés par le système, auquel cas les applications informatiques qui produisent ces rapports peuvent être jugées vulnérables aux risques découlant du recours à l’informatique. Dans d’autres cas, si l’auditeur ne prévoit pas de s’appuyer sur les contrôles afférents aux rapports générés par le système et qu’il prévoit plutôt de tester directement les données d’entrée et de sortie de ces rapports, il se peut qu’il n’identifie pas les applications informatiques connexes comme étant vulnérables aux risques découlant du recours à l’informatique. (NCA 315.A169)

L’étendue de la compréhension qu’acquiert l’auditeur en ce qui concerne les processus informatiques – notamment en ce qui a trait à la mesure dans laquelle l’entité a mis en place des contrôles généraux informatiques – variera selon la nature et les circonstances de l’entité, son environnement informatique, ainsi que la nature et l’étendue des contrôles identifiés par l’auditeur. Le nombre d’applications informatiques vulnérables aux risques découlant du recours à l’informatique variera aussi en fonction de ces facteurs. (NCA 315.A170)

|

Exemples :

|

Si l’environnement informatique de l’entité est particulièrement complexe, il est probable qu’il soit nécessaire d’inclure dans l’équipe des membres possédant des compétences spécialisées en informatique qui seront appelés à participer à l’identification des applications informatiques et des autres aspects de l’environnement informatique, des risques connexes découlant du recours à l’informatique et des contrôles généraux informatiques. La contribution de ces membres dans un environnement informatique complexe sera sans doute essentielle et possiblement considérable. (NCA 315.A171)

Les autres aspects de l’environnement informatique qui peuvent être vulnérables aux risques découlant du recours à l’informatique comprennent le réseau, le système d’exploitation et les bases de données, ainsi que – dans certaines circonstances – les interfaces entre les applications informatiques. Généralement, si l’auditeur n’identifie pas d’applications informatiques qui sont vulnérables aux risques découlant du recours à l’informatique, il n’identifie pas non plus d’autres aspects de l’environnement informatique. Dans les cas où l’auditeur a identifié des applications informatiques qui sont vulnérables aux risques découlant du recours à l’informatique, il est probable qu’il identifie d’autres aspects de l’environnement informatique (par exemple les bases de données, le système d’exploitation ou le réseau) parce que ceux‑ci soutiennent les applications informatiques identifiées et interagissent avec elles. (NCA 315.A172)

En acquérant une compréhension de la nature et de la complexité de l’environnement informatique de l’entité, notamment de la nature et de l’étendue des contrôles du traitement de l’information, l’auditeur peut déterminer sur quelles applications informatiques s’appuie l’entité pour assurer l’exactitude du traitement et le maintien de l’intégrité de l’information financière. L’identification des applications informatiques sur lesquelles s’appuie l’entité peut influer sur la décision de l’auditeur de tester ou non les contrôles automatisés qui y sont intégrés, dans la mesure où ils visent à répondre aux risques d’anomalies significatives identifiés. Si l’entité ne s’appuie pas sur une certaine application informatique, il est peu probable qu’il soit approprié ou concluant de tester l’efficacité du fonctionnement des contrôles automatisés qui y sont intégrés. Parmi les contrôles automatisés pouvant être identifiés en application de l’alinéa 26 b), il y a les calculs automatisés et les contrôles sur les données d’entrée, le traitement et les données de sortie, tels que le triple rapprochement (bons de commande, bordereaux d’expédition, factures). Lorsqu’il identifie de tels contrôles automatisés et que sa compréhension de l’environnement informatique l’amène à déterminer que l’entité s’appuie sur l’application informatique à laquelle ces contrôles sont intégrés, l’auditeur peut être plus susceptible d’identifier cette application comme étant vulnérable aux risques découlant du recours à l’informatique. (NCA 315.Annexe 5.8)

Pour savoir si les applications informatiques auxquelles sont intégrés les contrôles automatisés que l’auditeur a identifiés sont vulnérables aux risques découlant du recours à l’informatique, l’auditeur tient généralement compte de la mesure dans laquelle la direction peut accéder au code source pour modifier les programmes liés à ces contrôles ou aux applications informatiques. La mesure dans laquelle l’entité modifie les programmes ou la configuration des applications informatiques et la mesure dans laquelle les processus informatiques afférents à ces modifications sont structurés peuvent aussi constituer des éléments pertinents à prendre en considération, tout comme le risque d’accès – ou d’apport de modifications – inapproprié aux données. (NCA 315.Annexe 5.9)

L’auditeur peut vouloir utiliser comme éléments probants des rapports générés par le système, tels que des rapports chronologiques des créances clients ou des rapports d’évaluation des stocks. Afin d’obtenir des éléments probants sur l’exhaustivité et l’exactitude de tels rapports, l’auditeur peut mettre en oeuvre des procédures de corroboration portant sur leurs données d’entrée et de sortie. Dans d’autres cas, il peut avoir l’intention de tester l’efficacité du fonctionnement des contrôles afférents à la préparation et la mise à jour de ces rapports, auquel cas l’application informatique qui génère les rapports fera probablement partie des applications vulnérables aux risques découlant du recours à l’informatique. En plus de tester l’exhaustivité et l’exactitude des rapports, l’auditeur peut également prévoir de tester l’efficacité du fonctionnement des contrôles généraux informatiques visant à répondre aux risques de modification non autorisée ou inappropriée des programmes ou des données sous-tendant les rapports. (NCA 315.Annexe 5.10)

Il peut y avoir une fonction de génération de rapports à même l’application informatique, mais il arrive aussi que l’entité ait recours à une application distincte (générateur de rapports). Dans de tels cas, il peut être nécessaire de déterminer d’où proviennent les rapports générés par le système (c’est-à-dire de trouver l’application qui prépare les rapports ainsi que les sources de données utilisées) pour identifier les applications informatiques qui sont vulnérables aux risques découlant du recours à l’informatique. (NCA 315.Annexe 5.11)

Il se peut que les sources de données utilisées par les applications informatiques soient des bases de données qui sont seulement accessibles par l’intermédiaire de l’application informatique ou dont l’accès est restreint aux membres du personnel du service informatique qui détiennent des droits d’administrateur. Dans d’autres cas, la source de données peut être un entrepôt de données qui est lui‑même considéré comme une application informatique vulnérable aux risques découlant du recours à l’informatique. (NCA 315.Annexe 5.12)

Lorsque l’entité a recours à des procédures sans papier hautement automatisées pour le traitement de ses opérations, ces procédures pouvant reposer sur de nombreuses applications informatiques intégrées, il est possible que l’auditeur identifie un risque pour lequel les procédures de corroboration ne sont pas suffisantes à elles seules. Il y aura alors probablement des contrôles automatisés parmi les contrôles identifiés par l’auditeur. De plus, il se peut que l’entité s’appuie sur des contrôles généraux informatiques pour assurer le maintien de l’intégrité des opérations traitées et des autres informations servant au traitement. Les applications informatiques ayant un rôle dans le traitement et le stockage des informations feront alors probablement partie des applications vulnérables aux risques découlant du recours à l’informatique. (NCA 315.Annexe 5.13)

La capacité de l’entité d’assurer le maintien de l’intégrité des informations qui sont stockées dans le système d’information, ou traitées au moyen de celui‑ci, peut varier selon la complexité et le volume des opérations et des autres informations concernées. Si les données qui étayent une catégorie d’opérations importante, un solde de compte important ou une information à fournir importante sont complexes et volumineuses, il sera d’autant plus difficile pour l’entité d’assurer le maintien de l’intégrité des informations en ayant seulement recours à des contrôles du traitement de l’information (par exemple, des contrôles sur les données d’entrée et de sortie ou des contrôles de revue). Il sera aussi moins probable que l’auditeur soit en mesure d’obtenir des éléments probants sur l’exhaustivité et l’exactitude de ces informations, s’il compte se servir de ces informations comme éléments probants, en ayant seulement recours à des procédures de corroboration. Parfois, lorsque les opérations sont peu complexes et peu volumineuses, la direction peut avoir recours à un contrôle du traitement de l’information qui permet à lui seul de vérifier l’exhaustivité et l’exactitude des données (par exemple, un rapprochement permettant de vérifier la concordance entre les bons de commande individuels qui ont été traités et pour lesquels il existe une facture et les informations se trouvant sur les documents papier d’où proviennent les données qui ont été saisies initialement dans l’application informatique). Lorsque l’entité s’appuie sur des contrôles généraux informatiques pour assurer le maintien de l’intégrité de certaines informations utilisées par les applications informatiques, l’auditeur peut déterminer que ces applications sont vulnérables aux risques découlant du recours à l’informatique. (NCA 315.Annexe 5.15)

| Exemples de caractéristiques propres aux applications informatiques qui sont généralement peu vulnérables aux risques découlant du recours à l’informatique | Exemples de caractéristiques propres aux applications informatiques qui sont généralement vulnérables aux risques découlant du recours à l’informatique |

|---|---|

|

|

|

Raisons pour lesquelles ces applications informatiques sont généralement vulnérables aux risques découlant du recours à l’informatique :

|

Directives du BVG

L’alinéa 26(b) de la NCA 315 exige que l’auditeur identifie les applications informatiques et les autres aspects de l’environnement informatique liés aux contrôles compris au sein de la composante des activités de contrôle du système de contrôle interne de l’entité qui sont vulnérables aux risques découlant du recours à l’informatique (p. ex., les applications informatiques sur lesquelles l’entité s’appuie pour traiter l’information dans le système d’information de l’entité et en maintenir l’intégrité avec exactitude).

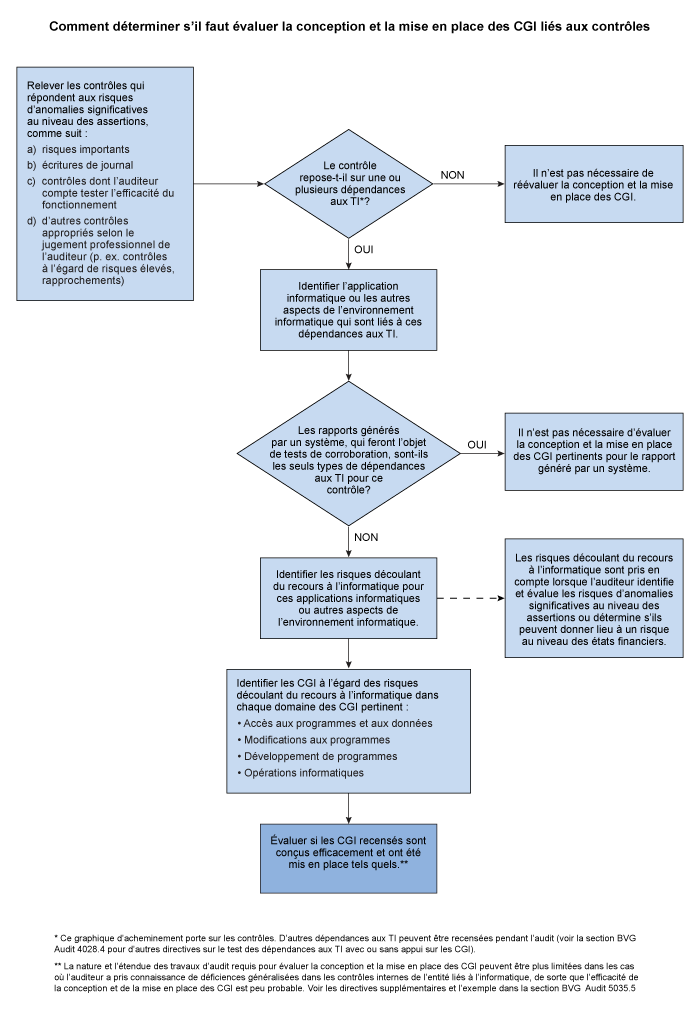

Les contrôles qui répondent aux risques d’anomalies significatives identifiés dans la composante des activités de contrôle du système de contrôle interne de l’entité constituent le point de départ. Voir la section BVG Audit 5035.1 pour obtenir de plus amples renseignements sur ces contrôles. L’auditeur examine si ces contrôles reposent sur une ou plusieurs dépendances aux TI.

Lorsque l’auditeur identifie les dépendances aux TI, il identifie l’application informatique ou d’autres aspects de l’environnement informatique qui se rapportent à ces dépendances aux TI et il détermine s’ils sont vulnérables aux risques découlant du recours à l’informatique. Lorsque des risques découlant du recours à l’informatique sont identifiés, l’auditeur acquiert une compréhension des contrôles généraux informatiques (CGI) qui répondent aux risques découlant du recours à l’informatique et évalue la conception et la mise en place de ces CGI.

Lorsqu’un contrôle manuel dépend d’un rapport généré par le système, le rapport est le seul type de dépendance aux TI, et l’auditeur conclut qu’il est en mesure de mettre en œuvre des procédures de corroboration à l’égard de la fiabilité du rapport généré par le système pour chaque cas du contrôle qu’il prévoit tester; il ne considère pas que ce contrôle est « vulnérable aux risques découlant du recours à l’informatique » et n’est donc pas tenu d’évaluer la conception et la mise en place des CGI pertinents pour ce rapport généré par le système. Bien que l’auditeur ne soit pas tenu d’évaluer la conception et la mise en place des CGI pertinents pour les rapports générés par le système lorsque sa stratégie de test consiste à mettre en œuvre des procédures de corroboration portant sur la fiabilité de chaque cas de rapport, il évalue s’il serait plus efficace et efficient de tester les CGI et, le cas échéant, il évaluerait la conception et la mise en place des CGI pertinents.

À l’instar de l’évaluation de la complexité de l’environnement informatique (BVG Audit 5034), l’auditeur pourrait envisager de faire appel à l’Audit des TI pour identifier les applications informatiques et d’autres aspects de l’environnement informatique qui pourraient être vulnérables à des risques découlant du recours à l’informatique. La participation de l’Audit des TI peut aller de la consultation à l’encadrement ou à la réalisation d’une partie de ce travail pour aider l’équipe de mission à prendre ces décisions.

Notes complémentaires au diagramme :

Dépendances aux TI : L’auditeur identifie les dépendances aux TI au moment d’obtenir une compréhension du système de contrôle interne de l’entité et au moyen de sa compréhension de bout en bout des flux de données, des processus et des contrôles. Cette compréhension constitue une bonne source d’information pour l’identification des applications informatiques et d’autres aspects de l’environnement informatique liés aux contrôles de traitement de l’information de l’entité.

Comme il est expliqué plus en détail dans la section BVG Audit 5034, les dépendances aux TI sont liées à des contrôles automatisés ou manuels ou à des procédures de corroboration prévues qui dépendent des TI, comme les rapports générés par le système, les calculs automatisés dans les applications, la sécurité qui facilite la séparation des tâches ou limite les changements directs de données dans la base de données, ainsi que les interfaces automatisées entre les applications informatiques.

Contrôles manuels : Lorsque les contrôles identifiés n’ont pas de dépendances aux TI (c.‑à‑d. que les contrôles sont entièrement manuels, sans dépendance aux TI), l’auditeur n’est pas tenu d’évaluer la conception et la mise en place des CGI.

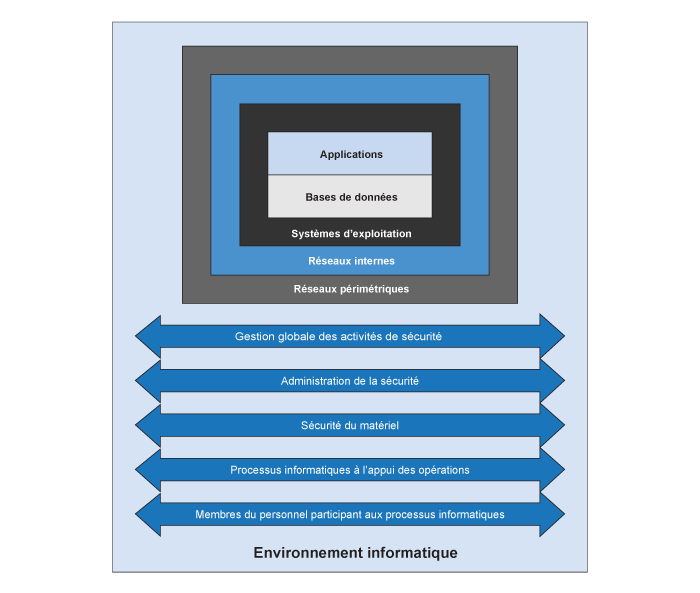

Environnement informatique : Lorsqu’on tient compte des dépendances aux TI liées aux contrôles, la NCA 315 oblige l’auditeur à tenir compte de l’ensemble de l’environnement informatique, qui comprend les applications informatiques, les données et d’autres aspects de l’environnement informatique, notamment : l’infrastructure de soutien, plus précisément le réseau et les systèmes d’exploitation sur lesquels les applications fonctionnent, les bases de données sous-jacentes qui contiennent les données utilisées par les applications dans le système d’information et les interfaces entre les applications informatiques.

Rapports générés par les systèmes : Lorsque les seules dépendances aux TI identifiées associées à un contrôle sur lequel l’auditeur a l’intention de s’appuyer sont des rapports générés par le système, à l’égard desquels l’auditeur prévoit tester, au moyen de procédures de corroboration, la fiabilité des informations incluses dans ces rapports (c.‑à‑d. l’exhaustivité et l’exactitude), l’auditeur n’est pas tenu d’évaluer la conception et la mise en place des CGI pertinents pour les rapports générés par le système.

Pour les dépendances aux TI qui ne sont pas liées à un contrôle, mais qui sont pertinentes pour les tests de corroboration prévus (c.‑à‑d. un rapport généré par le système), l’auditeur documente les dépendances aux TI et les aspects connexes de l’environnement informatique, mais il n’a pas besoin d’identifier les applications informatiques ou d’autres aspects de l’environnement informatique comme étant « vulnérables aux risques découlant du recours à l’informatique ». Il se peut néanmoins que l’auditeur ait à évaluer la conception et la mise en place des CGI et à en tester l’efficacité opérationnelle, au besoin, pour traiter la fiabilité d’un rapport généré par le système (voir la section BVG Audit 4028.4 pour obtenir des conseils sur les tests de la fiabilité de l’information générée par des systèmes).

Risques découlant du recours à l’informatique : Lorsqu’il y a des risques pour lesquels les procédures de corroboration à elles seules ne fournissent pas suffisamment d’éléments probants appropriés (c.‑à‑d. l’auditeur s’appuiera sur les CGI), ou s’il y a des dépendances aux TI, autres que les rapports générés par le système que l’auditeur soumettra à des procédures de corroboration, les risques découlant du recours à l’informatique seront alors identifiés. En ce qui concerne les risques liés à l’informatique, l’auditeur identifiera les CGI et évaluera leur conception et leur mise en place.

Le paragraphe 15 de l’annexe 5 de la NCA 315 fournit des exemples de caractéristiques à prendre en compte pour déterminer si les applications informatiques et d’autres aspects de l’environnement informatique peuvent être vulnérables à des risques découlant du recours à l’informatique. Ces caractéristiques comprennent :

-

la nature de l’application (p. ex. applications autonomes, applications avec interfaces);

-

le volume des données;

-

la complexité de l’application;

-

l’appui par la direction sur les applications informatiques pour traiter ou tenir à jour correctement l’intégrité de l’information dans le système d’information de l’entité;

-

la détermination à savoir si la direction s’appuie sur les rapports générés par le système à des fins de contrôle et si l’auditeur prévoit tester directement les intrants et les extrants de ces rapports (plutôt que de s’appuyer sur les contrôles) pour répondre au risque;

-

la mise en œuvre uniquement de tests de corroboration à l’égard de l’information produite.

Outre les applications informatiques vulnérables aux risques découlant du recours à l’informatique (par exemple, les applications informatiques sur lesquelles l’entité s’appuie pour traiter et maintenir avec exactitude l’intégrité de l’information dans le système d’information de l’entité), l’auditeur acquiert une compréhension des autres aspects de l’environnement informatique afin d’examiner comment ils peuvent avoir une incidence sur son évaluation des risques. Les exemples suivants illustrent d’autres aspects de l’environnement informatique d’une entité qui pourraient entraîner des risques découlant du recours à l’informatique :

-

L’auditeur identifie un contrôle automatisé exécuté dans une application informatique qui calcule une conversion des ventes facturées en devises. Le contrôle utilise une base de données tenant compte des taux de change des devises pour la conversion et la comptabilisation de l’opération génératrice de produits dans la devise fonctionnelle de l’entité. Dans ce cas, l’auditeur identifierait à la fois l’application qui effectue le calcul automatisé de la conversion des devises et la base de données des taux de conversion des devises, car les deux éléments pourraient entraîner des risques découlant du recours à l’informatique. En effet, ils sont tous deux utilisés dans ce contrôle automatisé dépendant du recours à l’informatique.

-

Au cours de l’année, l’entité passe d’un processus manuel à une interface automatisée entre l’application A et l’application B. Pour comprendre ce processus de changement, l’auditeur détermine que le client utilise un outil de « billet » informatique pour documenter et gérer l’élaboration de cette demande de changement ainsi qu’un outil de gestion de code logiciel pour permettre la gestion et l’examen des changements de code apportés. L’auditeur identifie les applications A et B associées à la dépendance informatique de l’interface, ainsi que les outils de « billet » et de gestion de code (c.‑à‑d. les applications qui soutiennent la gestion des changements pour les applications A et B). Les applications A et B, l’outil de billet informatique et l’outil de gestion de code peuvent donner lieu à des risques découlant du recours à l’informatique.

-

L’entité utilise des consoles de gestion en nuage et des services de sauvegarde. Ces services infonuagiques libèrent l’entité de la tenue à jour de ses propres logiciels pour surveiller le rendement de l’infrastructure, la consignation des erreurs et la gestion des sauvegardes. Le portail des fournisseurs de l’entité est hébergé sur le nuage, et la majorité des factures des fournisseurs de l’entité, qui alimentent son grand livre auxiliaire des comptes fournisseurs sont reçues au moyen de la fonction libre-service du portail destiné aux fournisseurs. Un problème de rendement du système ou un temps d’arrêt pourrait faire en sorte que les factures soumises par les fournisseurs ne soient pas consignées dans le grand livre auxiliaire des comptes fournisseurs de l’entité en temps opportun ou de façon complète et exacte, ce qui pourrait entraîner une sous-estimation du passif comptabilisé de l’entité. L’entité s’appuie sur les rapports de performance et les journaux d’erreurs de son fournisseur de services infonuagiques pour identifier les problèmes potentiels liés à l’infrastructure infonuagique. Ces services infonuagiques peuvent donner lieu à des risques découlant du recours à l’informatique.

Compréhension de la nature et de l’utilisation de solutions technologiques

Les entités adoptent des solutions technologiques pour automatiser les processus, accroître l’efficacité, analyser les données, accélérer l’identification des problèmes et améliorer la qualité. Dans bien des cas, ces solutions technologiques peuvent avoir une incidence sur l’information financière. Ces technologies peuvent accroître le risque d’anomalies significatives, car certaines d’entre elles sont en développement continu et peuvent nécessiter des compétences spécialisées en vue d’être développées, mises en œuvre, soumises à des tests et exploitées. Il est important que l’auditeur identifie ces technologies, applications ou autres aspects connexes de l’environnement informatique et tienne compte des risques connexes découlant du recours à l’informatique. Bien que les solutions technologiques puissent évoluer, la nécessité d’identifier et de comprendre les CGI qui répondent aux risques identifiés demeure inchangée.

Voici des exemples de solutions technologiques qui peuvent être utilisées par l’entité :

-

Analyse des données – On peut utiliser des solutions technologiques, comme Alteryx et Power Query, pour préparer et combiner des données aux fins d’analyse (p. ex., calcul/rapport utilisé pour l’exécution de contrôles ou de procédures de corroboration) en recueillant, nettoyant et reliant des données de sources multiples. Les résultats des solutions technologiques d’analyse de données (comme un flux de travail Alteryx) peuvent être des feuilles de calcul Excel, lesquelles peuvent ressembler exactement à celles qui ont été créées manuellement.

-

Visualisation (création de rapports) – Les solutions technologiques, comme Tableau, Power BI ou Qlikview, peuvent fournir des visualisations aux fins d’analyse ou de présentation de données. On les utilise pour présenter des données brutes dans un format plus facile à comprendre en permettant aux utilisateurs de présenter facilement des données de diverses sources dans un seul extrant.

-

Automatisation robotisée des processus (ARP) – Les plateformes ARP, comme UiPath, Blue Prism ou Automation Anywhere, sont des solutions technologiques qu’on peut programmer pour automatiser les tâches répétitives. Par exemple, on peut utiliser l’ARP pour extraire des indicateurs clés des états financiers du client ou générer des modèles de crédit et prendre des décisions préliminaires sur les limites de crédit. On peut également utiliser l’ARP pour automatiser la résiliation de l’accès des utilisateurs identifiés lors de la revue périodique de l’accès des utilisateurs.

-

L’intelligence artificielle (IA) – L’IA représente les systèmes informatiques capables d’accomplir des tâches qui nécessitent normalement l’intelligence humaine, comme la perception visuelle, la reconnaissance de la parole, la prise de décisions et la traduction linguistique. Un exemple d’IA pourrait être l’automatisation des rapprochements visant à améliorer la rapidité de résolution des éléments de rapprochement. Par l’apprentissage de la façon dont les personnes associent manuellement les éléments non rapprochés, l’IA peut être formée de manière à exécuter le processus d’association, ce qui permet aux utilisateurs de limiter leur examen aux divergences restantes.

Chaîne de blocs – La chaîne de blocs est un type de technologie de grand livre distribué où les données sont stockées dans des blocs qui sont liés par cryptographie. Un bloc de données est relié aux blocs qui précèdent et qui suivent, chaque bloc supplémentaire renforçant la vérification du bloc précédent. Les chaînes de blocs peuvent être sans autorisation (accessibles au public) ou avec autorisation (accessibles uniquement aux personnes ayant un accès), et peuvent être utilisées aux fins de stockages d’une vaste gamme de données, par exemple, des cryptomonnaies (p. ex., Bitcoin, Ethereum), des jetons non fongibles (p. ex., art numérique) ou une chaîne d’approvisionnement (p. ex., traçabilité des aliments). Les chaînes de blocs ne sont pas toutes créées de façon égale et il est important de comprendre les éléments clés d’une chaîne de blocs, y compris, mais sans s’y limiter, le grand livre distribué, le réseau de participants, le mécanisme de consensus et la cryptographie.

Identification des risques découlant du recours à l’informatique

Exigences des NCA

L’auditeur doit acquérir une compréhension de la composante « activités de contrôle » en mettant en oeuvre des procédures d’évaluation des risques. Pour ce faire, il doit : (NCA 315.26)

c) identifier, en ce qui concerne les applications informatiques et les autres aspects de l’environnement informatique identifiés à l’alinéa b) :

i) les risques connexes découlant du recours à l’informatique,

ii) les contrôles généraux informatiques visant à répondre à ces risques;

Directives des NCA

Lors de l’identification des risques découlant du recours à l’informatique, l’auditeur peut prendre en considération la nature des applications informatiques ou des autres aspects de l’environnement informatique qu’il a identifiés ainsi que les raisons pour lesquelles ces applications ou ces autres aspects sont vulnérables aux risques découlant du recours à l’informatique. Pour certaines applications informatiques ou certains autres aspects de l’environnement informatique, il se peut que l’auditeur identifie des risques connexes découlant du recours à l’informatique qui concernent surtout l’accès – ou l’apport de modifications – non autorisé aux programmes, ou la modification inappropriée des données (par exemple, des risques de modification inappropriée des données attribuables à un accès direct aux bases de données ou à la possibilité de manipuler directement les informations). (NCA 315.A173)

L’étendue et la nature des risques connexes découlant du recours à l’informatique varient selon la nature et les caractéristiques des applications informatiques et des autres aspects de l’environnement informatique qui sont identifiés. Certains risques connexes liés à l’informatique peuvent être attribuables au fait que l’entité confie certains aspects identifiés de son environnement informatique à des fournisseurs de services internes ou externes (par exemple, en ayant recours aux services d’hébergement de tiers pour son environnement informatique ou en confiant la gestion de ses processus informatiques au centre de services partagés du groupe auquel elle appartient). Il se peut aussi que l’auditeur identifie des risques connexes découlant du recours à l’informatique qui sont liés à la cybersécurité. Les risques découlant du recours à l’informatique sont généralement d’autant plus nombreux que les contrôles des applications qui sont automatisés sont nombreux ou complexes et que la direction s’appuie fortement sur ces contrôles pour assurer le traitement efficace des opérations ou le maintien efficace de l’intégrité des informations sous-jacentes. (NCA 315.A174)

Les risques découlant du recours à l’informatique comprennent notamment les risques associés à un appui inapproprié sur des applications informatiques qui ne traitent pas les données avec exactitude, qui traitent des données inexactes, ou les deux. Voici des exemples de tels risques : (NCA 315.Annexe 5.18)

-

accès non autorisé aux données pouvant aboutir à des destructions ou modifications inappropriées de données, y compris l’enregistrement d’opérations non autorisées ou inexistantes ou l’enregistrement inexact d’opérations. L’accès de multiples utilisateurs à une base de données commune peut poser des risques particuliers;

-

possibilité que le personnel du service informatique obtienne des privilèges d’accès supérieurs à ceux qui sont nécessaires pour l’exercice de ses fonctions, et que la séparation des tâches se trouve ainsi compromise;

-

modifications non autorisées des données dans les fichiers maîtres;

-

modifications non autorisées d’applications informatiques ou d’autres aspects de l’environnement informatique;

-

non-réalisation de modifications nécessaires d’applications informatiques ou d’autres aspects de l’environnement informatique;

-

interventions manuelles inappropriées;

-

perte possible de données ou incapacité d’accéder aux données requises.

Les risques pris en considération par l’auditeur en ce qui a trait à l’accès peuvent comprendre à la fois les risques d’accès non autorisé par des parties internes et les risques d’accès non autorisé par des parties externes (souvent appelés « risques liés à la cybersécurité »). Ces risques n’ont pas nécessairement d’incidence sur l’information financière, l’environnement informatique de l’entité pouvant également comprendre des applications informatiques et des données connexes répondant à d’autres besoins (exploitation ou conformité, par exemple). Il est important de noter que les cyberincidents surviennent généralement d’abord dans les couches internes et périphériques du réseau, qui sont habituellement à l’écart des applications informatiques, des bases de données et des systèmes d’exploitation qui ont une incidence sur la préparation des états financiers. Par conséquent, s’il prend connaissance d’une intrusion, l’auditeur détermine généralement la mesure dans laquelle celle‑ci est susceptible d’avoir eu une incidence sur l’information financière. S’il est possible que l’intrusion ait eu une incidence sur l’information financière, l’auditeur peut décider d’acquérir une compréhension des contrôles connexes et de tester ces derniers afin de déterminer l’incidence possible ou l’étendue des anomalies potentielles dans les états financiers, ou encore déterminer que l’entité a fourni des informations adéquates sur l’intrusion. (NCA 315.Annexe 5.19)

Par ailleurs, il est possible que les textes légaux et réglementaires pouvant avoir une incidence directe ou indirecte sur les états financiers de l’entité comprennent des dispositions visant la protection des données. Lorsqu’il prend en considération la conformité de l’entité à ces textes légaux et réglementaires, conformément à la NCA 250, l’auditeur peut être amené à acquérir une compréhension des processus informatiques de l’entité et des contrôles généraux informatiques que celle‑ci a mis en place pour se conformer aux textes légaux et réglementaires en question. (NCA 315.Annexe 5.20)

Directives du BVG

La nature des risques découlant du recours à l’informatique dépend de la nature et des caractéristiques des applications informatiques ou d’autres aspects de l’environnement informatique identifiés qui sont vulnérables aux risques découlant du recours à l’informatique (p. ex., application informatique sur laquelle l’entité s’appuie pour traiter et maintenir avec exactitude l’intégrité de l’information dans le système d’information de l’entité). Par exemple, lorsque les opérations génératrices de produits sont traitées en ligne et que l’entité utilise une application informatique pour déclencher et enregistrer ces opérations, l’application informatique est exposée à des risques, comme le traitement inexact des données et la comptabilisation d’opérations non valides si un accès non autorisé à l’application se produit.

D’autres aspects de l’environnement informatique pourraient entraîner des risques découlant du recours à l’informatique. Par exemple, des modifications directes pourraient être apportées aux données de la base de données utilisée par une application, ce qui pourrait entraîner un contournement des contrôles au niveau de l’application. Un autre exemple serait un réseau et un système d’exploitation sur lesquels une application est exécutée et qui ne sont pas dotés de contrôles pour empêcher les utilisateurs non autorisés d’obtenir un accès inapproprié ou qui ne sont pas dotés de contrôles de détection d’intrusion appropriés permettant de déterminer si des données ont fait l’objet d’une copie non autorisée.

Pour chaque application informatique ou autre aspect de l’environnement informatique, l’auditeur identifie les risques découlant du recours à l’informatique. Ces risques sont définis à l’alinéa (i) du paragraphe 12 de la NCA 315 :

La possibilité que la conception ou le fonctionnement des contrôles du traitement de l’information soient inefficaces ou les risques que l’intégrité des informations (c’est-à-dire l’exhaustivité, l’exactitude et la validité des opérations et des autres informations) ne soit pas maintenue au sein du système d’information de l’entité, en raison de l’inefficacité de la conception ou du fonctionnement des contrôles se rapportant aux processus informatiques de l’entité.

Lorsque l’auditeur identifie les risques, il tient compte de la façon dont l’application informatique ou d’autres aspects informatiques sont utilisés pour déclencher, enregistrer, traiter et corriger des opérations, les intégrer au grand livre général et les communiquer dans les états financiers de l’entité. Voir la section BVG Audit 5034 pour de plus amples renseignements sur cette compréhension et sur les risques associés à ces opérations.

Dans le cadre de l’acquisition d’une compréhension de la composante des activités de contrôle, l’auditeur doit tenir compte des risques liés à l’informatique qui se produisent au niveau de l’entité, qui ne sont pas associés aux dépendances aux TI sous-jacentes et qui ne sont pas propres à l’application. Il s’agit de considérations plus larges de l’environnement informatique à l’échelle de l’entité – les « facteurs relatifs à l’ensemble des processus informatiques », et par conséquent, l’auditeur doit déterminer si ces risques à l’échelle de l’entité peuvent être omniprésents et donner lieu à un risque d’anomalies significatives au niveau des états financiers. Voir la section BVG Audit 5043.2 pour de plus amples renseignements. Les deux risques les plus courants liés aux facteurs relatifs à l’ensemble des processus informatiques sont les suivants :

-

Les tâches ne sont pas adéquatement séparées : lorsque des lacunes dans les contrôles indirects (p. ex., les politiques) ont une incidence sur l’environnement informatique global de l’entité.

-

Aucune gouvernance des processus informatiques n’a été établie : Lorsque des lacunes dans les contrôles informatiques généraux de l’entité affectent l’environnement informatique global de l’entité.

Voici quelques exemples de risques découlant du recours à l’informatique pour chaque aspect de l’environnement informatique :

| Exemples de risques découlant du recours à l’informatique | Aspect de l’environnement informatique | Considérations pertinentes par rapport au risque |

|---|---|---|

|

|

Une ou des personnes inappropriées pourraient avoir la capacité de modifier la configuration d’une application ou d’un système d’exploitation. |

|

|

Les comptes d’utilisateur autorisés pourraient être exploités par un utilisateur non autorisé. |

|

|

Les changements apportés à la fonctionnalité des applications codées pourraient entraîner une erreur dans un aspect de l’environnement informatique, ou une mise à niveau de l’environnement informatique pourrait compromettre le fonctionnement efficace des fonctions automatisées sur lesquelles l’entité s’appuie. Des contrôles liés au changement s’appliquent à tous les aspects de l’environnement informatique – p. ex., applications, configurations d’applications, bases de données, systèmes d’exploitation, réseaux, processus par lots. |

|

|

Les changements directs apportés aux données (p. ex., corrections de données qui contournent les contrôles de l’application et modifient les données directement dans la base de données sous-jacente) peuvent entraîner une anomalie significative. |

|

|

Les erreurs de codage ou de configuration lorsqu’un aspect de l’environnement informatique est mis en œuvre ou fait l’objet d’améliorations importantes pendant la période d’audit peuvent entraîner une anomalie significative. |

|

|

Les transactions ou les données du fichier maître significatives peuvent avoir été chargées de façon incorrecte directement dans l’application ou la base de données sous-jacente, contournant ainsi les contrôles standard relatifs à la saisie des données de l’application. |

|

|

Les interfaces (automatisées) peuvent ne pas être complètes, ou il peut y avoir un manque de correspondance au niveau des champs de données, ce qui peut donner lieu à une anomalie significative. |

|

|

La perte ou la restauration inappropriée des dossiers d’opérations, ou l’incapacité d’y accéder, au besoin, aurait une incidence importante sur l’information financière. |

|

|

L’accès inapproprié aux installations, à l’équipement et aux ressources pourrait avoir une incidence importante sur l’information financière, surtout lorsque l’environnement informatique dans lequel les données sont conservées et traitées s’appuie sur des contrôles relatifs à l’accès physiques. |

Voir la rubrique ci‑dessous, Identification des CGI de l’entité qui répondent aux risques découlant du recours à l’informatique, pour obtenir de plus amples renseignements sur l’identification des CGI de l’entité et leur incidence sur l’audit.

Facteurs de risques concernant l’utilisation de solutions technologiques

Le tableau suivant donne des exemples de facteurs de risque qui peuvent être pertinents lorsque l’entité utilise des solutions technologiques :

|

Solutions technologiques |

Exemple de facteurs de risques |

|---|---|

| Technologies d’analyse et de visualisation des données |

Les technologies d’analyse et de visualisation des données peuvent souvent ressembler davantage à des outils informatiques d’utilisateurs finaux. Les facteurs détaillés liés aux risques et aux contrôles dans les outils informatiques d’utilisateurs finaux peuvent être très semblables à bon nombre des risques liés à ces types de solutions technologiques. Lorsqu’on utilise des technologies, ces risques peuvent être plus semblables à ceux des feuilles de calcul qu’à ceux des systèmes informatiques de production. Les personnes qui mettent en œuvre ces solutions technologiques peuvent provenir de l’entreprise – et non des TI – et donc ne pas avoir d’expérience avec les CGI qui doivent être mis en place (p. ex., accès logique, changements apportés aux programmes). En raison de la nature des solutions technologiques (p. ex., libre accès, saisie manuelle des données) et de la nature de l’environnement dans lequel elles peuvent être élaborées et mises en œuvre (p. ex., élaborées par les utilisateurs, hébergées sur un réseau local ou des lecteurs locaux plutôt que dans un environnement informatique contrôlé), les solutions d’analyse et de visualisation des données peuvent être plus faciles à modifier et il se peut que les contrôles soient insuffisants pour qu’on s’assure que la solution technologique fonctionne de façon constante comme prévu. Il faut tenir compte des risques découlant du recours à ces technologies liés aux changements inappropriés, au contrôle des versions et à l’accès à la technologie. Cela peut entraîner un risque inhérent accru en ce qui a trait aux erreurs suivantes :

Se reporter à la section BVG Audit 2051 concernant l’incidence des contrôles sur l’audit des bases de données et des feuilles de calcul électronique locales pour obtenir des conseils sur la façon de gérer ces risques. |

| Automatisation robotisée des processus (ARP) |

Le processus de développement suivi lors de la mise en œuvre de l’ARP peut être très différent des processus liés aux anciens systèmes, qui sont normalement sous le contrôle des environnements informatiques. Dans un environnement de développement traditionnel, une demande de changement ou de nouvelle fonctionnalité est faite, approuvée et par la suite élaborée par une personne du groupe des TI. Une fois que les processus et contrôles informatiques appropriés sont suivis, le changement est apporté à l’application, ou la nouvelle application est mise en œuvre. Dans l’environnement traditionnel, cela suit un processus de gestion du changement existant et serait traité par des contrôles de gestion du changement testés par des experts choisis par l’auditeur. En ce qui concerne l’ARP, cela peut également commencer par une demande de nouvelle automatisation (« robot »). Cependant, ce sont souvent les utilisateurs opérationnels, et non les développeurs de TI traditionnels, qui sont responsables du développement et de la création du robot. Il est essentiel de comprendre la stratégie d’ARP, y compris les technologies particulières qui sont déployées, pour comprendre les risques pertinents et être en mesure d’évaluer la conception des contrôles et de cerner les lacunes potentielles. Les risques potentiels que l’auditeur peut identifier sont les suivants :

|

| Solutions technologiques – Intelligence artificielle (IA) |

Si les entités utilisent ces technologies dans un domaine qui a une incidence sur l’audit, il faut envisager de faire appel à des experts choisis par l’auditeur pour permettre d’acquérir une compréhension des activités d’IA de l’entité et d’évaluer les risques. Voici quelques exemples de risques possibles :

Les connaissances acquises par l’IA et la façon dont elle les acquiert dépendent fortement de facteurs comme la pertinence, la qualité et la profondeur des ensembles de données dont elle peut tirer des leçons; le cadre de règles initial élaboré pour guider la découverte des données et la reconnaissance des modèles; et le niveau de « liberté » conçus dans les algorithmes pour permettre à la machine de s’adapter sans intervention humaine. |

Identification des CGI de l’entité qui répondent aux risques découlant du recours à l’informatique

Directives des NCA

Les contrôles généraux informatiques sont des contrôles que l’entité met en place pour répondre aux risques découlant du recours à l’informatique. Pour les identifier, l’auditeur se fonde donc sur la compréhension qu’il a acquise à l’égard des applications informatiques et des autres aspects de l’environnement informatique qu’il a identifiés ainsi que des risques découlant du recours à l’informatique qui sont applicables. Lorsque l’entité utilise les mêmes processus informatiques pour l’ensemble de son environnement informatique ou pour certaines de ses applications informatiques, il est possible que l’auditeur identifie des risques communs découlant du recours à l’informatique et des contrôles généraux informatiques communs. (NCA 315.Annexe 5.21)

En règle générale, il est probable que les contrôles généraux informatiques portant sur les applications informatiques et sur les bases de données seront plus nombreux à être identifiés que ceux portant sur d’autres aspects de l’environnement informatique, puisque les premiers sont plus étroitement liés au traitement et au stockage des informations dans le système d’information de l’entité. Pour identifier les contrôles généraux informatiques, l’auditeur peut tenir compte non seulement des contrôles afférents aux actions posées par les utilisateurs finaux, mais aussi de ceux afférents aux actions posées par le personnel du service informatique ou par des fournisseurs de services informatiques. (NCA 315.Annexe 5.22)

Nature des contrôles généraux informatiques couramment mis en place pour chaque aspect de l’environnement informatique (NCA 315.Annexe 6.1)

a) Applications

Les contrôles généraux informatiques qui sont mis en place au niveau de la couche « applications informatiques » sont fonction de la nature et de l’étendue de la fonctionnalité des applications et des chemins d’accès qu’elles permettent d’emprunter. Ainsi, il y aura généralement plus de contrôles pertinents pour des applications informatiques hautement intégrées comportant des options de sécurité complexes que pour une application informatique patrimoniale qui ne sert que pour un petit nombre de soldes de comptes et dans laquelle l’accès s’effectue uniquement à partir des opérations.

b) Base de données

Les contrôles généraux informatiques qui sont mis en place au niveau de la couche « base de données » visent généralement à répondre aux risques découlant du recours à l’informatique qui concernent les mises à jour non autorisées des informations financières contenues dans la base de données au moyen d’un accès direct à celle‑ci ou de l’exécution d’un script ou d’un programme.

c) Système d’exploitation

Les contrôles généraux informatiques qui sont mis en place au niveau de la couche « système d’exploitation » visent généralement à répondre aux risques découlant du recours à l’informatique qui concernent les droits d’administrateur – droits qui peuvent faciliter le contournement d’autres contrôles. L’usurpation de l’authentifiant d’autres utilisateurs, l’ajout de nouveaux utilisateurs non autorisés, le téléchargement de logiciels malveillants et l’exécution de scripts ou d’autres programmes non autorisés en sont quelques exemples.

d) Réseau

Les contrôles généraux informatiques qui sont mis en place au niveau de la couche « réseau » visent généralement à répondre aux risques découlant du recours à l’informatique qui concernent la segmentation du réseau, l’accès à distance et l’authentification. Les contrôles du réseau peuvent être pertinents lorsque l’entité utilise des applications Web pour la présentation de l’information financière. Ces contrôles peuvent être pertinents lorsque les relations avec les partenaires commerciaux ou les tiers fournisseurs de services occupent une place importante dans les activités de l’entité, car cela peut faire augmenter le volume de données transmises et nécessiter un accès à distance.

Exemples de contrôles généraux informatiques pouvant être mis en place pour chaque type de processus informatique (NCA 315.Annexe 6.2)

a) Processus de gestion de l’accès

○ Authentification

Contrôles consistant à vérifier qu’un utilisateur accède à une application informatique ou à un autre élément de l’environnement informatique au moyen de son propre authentifiant (c’est-à-dire que celui‑ci n’utilise pas l’authentifiant d’un autre utilisateur).

○ Autorisation

Contrôles qui font que les utilisateurs ont uniquement accès aux informations dont ils ont besoin pour s’acquitter des responsabilités rattachées à leur poste, ce qui favorise une séparation des tâches appropriée.

○ Attribution

Contrôles attribuant des droits d’accès aux nouveaux utilisateurs et autorisant la modification des privilèges d’accès des utilisateurs existants.

○ Révocation

Contrôles révoquant les droits d’accès d’un utilisateur en cas de cessation d’emploi ou de mutation.

○ Accès privilégié

Contrôles afférents aux droits d’administrateur ou aux droits des utilisateurs avec pouvoir.

○ Examen des accès utilisateurs

Contrôles visant à évaluer ou à attester de nouveau l’autorisation continue des accès utilisateurs.

○ Paramètres de sécurité

Contrôles dont est généralement dotée chaque technologie consistant en des paramètres de configuration clés permettant de restreindre l’accès à l’environnement informatique.

○ Accès physique

Contrôles afférents à l’accès physique au centre de données et au matériel informatique afin d’éviter que cet accès puisse servir au contournement d’autres contrôles.

b) Processus de gestion des changements touchant les programmes ou d’autres changements apportés à l’environnement informatique

○ Processus de gestion des changements

Contrôles afférents au processus visant la conception, la programmation et la mise à l’essai de changements ainsi qu’à leur intégration à l’environnement de production (utilisateur final).

○ Séparation des tâches dans le cadre de l’intégration des changements à l’environnement de production

Contrôles visant la séparation des droits d’accès aux fins de l’apport de changements et de leur intégration à l’environnement de production.

○ Élaboration, acquisition ou mise en oeuvre des systèmes

Contrôles afférents à l’élaboration ou à la mise en oeuvre initiale des applications informatiques (ou en lien avec d’autres aspects de l’environnement informatique).

○ Conversion des données

Contrôles afférents à la conversion des données durant l’élaboration, la mise en oeuvre ou les mises à niveau de l’environnement informatique.

c) Processus de gestion des opérations informatiques

○ Planification des travaux

Contrôles afférents à l’accès permettant de planifier et de lancer des travaux ou des programmes pouvant avoir une incidence sur l’information financière.

○ Suivi des travaux

Contrôles mis en place pour assurer le suivi des travaux ou des programmes portant sur l’information financière en vue de leur bon déroulement.

○ Sauvegarde et récupération

Contrôles mis en place pour s’assurer que des sauvegardes des données liées à l’information financière ont lieu comme prévu et que ces données sont disponibles et rapidement récupérables en cas de panne ou d’attaque.

○ Détection des intrusions

Contrôles mis en place pour assurer la surveillance des points vulnérables de l’environnement informatique ou le suivi des intrusions dont il fait l’objet.

Directives du BVG

Les contrôles généraux informatiques (CGI) sont des contrôles afférents aux processus informatiques de l’entité qui contribuent à assurer le bon fonctionnement continu de l’environnement informatique, notamment le maintien du fonctionnement efficace des contrôles du traitement de l’information et l’intégrité (c’est-à-dire l’exhaustivité, l’exactitude et la validité) des informations se trouvant dans le système d’information de l’entité. (NCA 315.12(d)). Il est question, par exemple, des restrictions et des droits d’accès prévus dans la conception du système de contrôle interne de l’entité.

Les CGI comprennent habituellement l’octroi et le retrait de droits d’accès d’utilisateurs, l’administration de la sécurité, l’application de contrôles d’authentification (p. ex., mot de passe), la séparation des tâches et la surveillance des activités d’accès direct et de changements à la sécurité à l’intérieur et dans l’ensemble de l’environnement informatique. La présence de déficiences dans les CGI pourrait compromettre l’efficacité des contrôles mis en œuvre par la direction relativement à la séparation des tâches ou à d’autres objectifs de contrôle connexes, en permettant des droits d’accès inappropriés. Cet accès pourrait permettre l’apport de changements inappropriés à l’information conservée dans le système d’information de l’entité. Les risques découlant du recours à l’informatique mènent à la prise en compte des CGI qui répondent à ces risques. Des CGI bien conçus, mis en place et tenus à jour de façon appropriée jettent les bases sur lesquelles d’autres contrôles peuvent s’appuyer aux fins de la gestion de ces risques.

Exemple :

Le risque suivant a été identifié par rapport aux soldes des comptes clients d’une entité : « La méthode (y compris tout modèle), les hypothèses importantes et les données utilisées pour estimer les pertes de crédit attendues ne sont pas appropriées/raisonnables ». Les contrôles suivants répondant au risque ont été identifiés :

Détection, contrôle manuel de détection dépendant des TI : le gestionnaire des finances examine le rapport de classement chronologique des comptes clients généré par le système (qui est configuré de manière à répartir les factures en tranches d’âge) pour déterminer les soldes de clients impayés depuis longtemps et les problèmes connus dans le grand livre auxiliaire des créances ainsi que la provision pour créances douteuses correspondante afin de veiller à ce que les soldes des comptes aient des réserves suffisantes. Les écarts sont examinés et corrigés en temps opportun. L’auditeur applique le diagramme d’illustration dans la rubrique ci‑dessus, Identification des applications informatiques et d’autres aspects de l’environnement informatique, pour identifier les dépendances aux TI, les aspects connexes de l’environnement informatique qui sont vulnérables aux risques découlant du recours à l’informatique et les CGI connexes qui répondent à ces risques :

| Dépendance aux TI | Aspect de l’environnement informatique | Risques découlant du recours à l’informatique | CGI répondant à ces risques |

|---|---|---|---|

|

Rapport : Rapport chronologique des comptes clients générés par le système Calcul automatisé : attribution automatisée des factures dans les tranches d’âge |

Application ABC utilisée pour gérer les produits et les comptes clients et pour créer le rapport chronologique des comptes clients |

Des modifications non autorisées ou non testées, ou l’omission d’apporter les modifications nécessaires à la configuration des applications empêchent l’environnement informatique de traiter les enregistrements de transactions de manière complète et exacte. Les comptes à risque élevé/donnant des pouvoirs (c.‑à‑d. l’accès des développeurs à l’environnement de production) permettent de contourner les contrôles relatifs aux modifications de programme. |

|

Cet exemple démontre qu’un risque peut être traité par les CGI d’une entité, mais que ceux‑ci ne visent pas à répondre à l’ensemble des risques potentiels découlant du recours à l’informatique.

Il peut y avoir d’autres considérations et contrôles à tester pour permettre de s’appuyer sur ce rapport, selon l’approche de test déterminée. Par exemple, les contrôles en matière de traitement de l’information portant sur la préparation et la tenue à jour du rapport (voir la section BVG Audit 4028.4 pour obtenir des conseils sur les tests de la fiabilité de l’information produite par une application informatique).

Comme l’indique la section BVG Audit 5031, les contrôles au niveau de l’entité (CNE) fonctionnent au niveau de l’entité. Les facteurs relatifs à l’ensemble des processus informatiques sont des contrôles informatiques qui ont une incidence sur plus d’un processus opérationnel et qui sont pris en compte au moment d’évaluer l’efficacité du traitement de l’information ou des contrôles directs au niveau des transactions et au niveau de l’entité dans un processus opérationnel. L’auditeur détermine également si ces facteurs relatifs à l’ensemble des processus informatiques pourraient être liés à des risques généralisés. Voir la rubrique ci‑dessus, Identification des risques découlant du recours à l’informatique.

Les CGI aident à déterminer la fiabilité continue de l’information générée par les applications. Les CGI sont généralement classés dans quatre domaines, comme il est décrit ci‑dessous.

| Domaine* | Description |

|---|---|

| Accès aux programmes et aux données (sécurité) | L’objectif de ce domaine consiste à veiller à ce que l’accès autorisé aux applications informatiques et à d’autres aspects de l’environnement informatique soit accordé uniquement lorsque l’identité d’un utilisateur est authentifiée. Les contrôles d’accès à l’environnement informatique englobent les processus utilisés par l’entité pour ajouter, supprimer et modifier des noms d’utilisateurs (les utilisateurs des opérations et le personnel informatique) et leurs droits d’accès connexes, selon les objectifs de contrôle établis dans la conception du contrôle (autrement dit, pour atteindre les objectifs de l’entité quant à l’accès restreint et à la séparation des tâches). |

| Modifications apportées aux programmes | L’objectif de ce domaine consiste à veiller à ce que les modifications apportées aux applications informatiques et aux autres aspects de l’environnement informatique soient demandées, autorisées, exécutées, testées et mises en place de manière à atteindre les objectifs de la direction en matière de contrôles informatiques. |

| Développement de programmes |

L’objectif de ce domaine consiste à veiller à ce que les applications informatiques et d’autres aspects de l’environnement informatique soient élaborés, configurés et mis en place de manière à atteindre les objectifs de la direction en matière de contrôle. Cela comprend des contrôles portant sur des projets de développement, d’acquisition ou de mise en œuvre ainsi que des contrôles relatifs à la conversion de données. |

| Opérations informatiques | L’objectif de ce domaine consiste à veiller à ce que l’information des applications informatiques et d’autres aspects de l’environnement informatique soient traitée de façon exhaustive et exacte, conformément aux objectifs de la direction en matière de contrôle, et à ce que les problèmes de traitement soient détectés et réglés de façon exhaustive et exacte pour assurer l’intégrité des données financières. |

*Les domaines des CGI couvrent l’environnement informatique dans son ensemble et se rapportent aux processus informatiques présentés dans la NCA 315, conformément à la mise en correspondance dans la rubrique Aperçu ci‑dessus.

En ce qui concerne les risques découlant du recours à l’informatique par une entité, l’auditeur examine lequel des quatre domaines des CGI peut être pertinent. Par exemple, dans le cas d’une entité qui s’appuie sur un certain nombre d’applications, le domaine Développement de programmes ne peut être pertinent que lorsque des projets importants de développement, de mise en œuvre ou de conversion ont une incidence sur le risque d’anomalies significatives. Se reporter à la rubrique sur les domaines des CGI ci‑dessous pour obtenir des conseils sur chaque domaine des CGI.

Le tableau suivant présente quelques exemples de CGI couramment mis en place en vue de répondre aux risques découlant du recours à l’informatique, classés par domaine informatique.

| Exemple de risques découlant du recours à l’informatique | Domaine informatique | Exemples de CGI mis en place en vue de répondre aux risques découlant du recours à l’informatique |

|---|---|---|

|

Accès aux programmes et aux données |

|

|

Modifications apportées aux programmes |

Ces contrôles liés au changement s’appliquent à tous les aspects de l’environnement informatique, p. ex., applications, configurations d’applications, bases de données, systèmes d’exploitation, réseaux, processus par lots.

|

|

Développement de programmes |

|

|

Opérations informatiques |

|

Voir la rubrique Considérations relatives à l’évaluation des risques liés à la cybersécurité ci‑dessous pour un examen plus approfondi des risques et des contrôles liés à la cybersécurité qui pourraient avoir une incidence sur un ou plusieurs des domaines des CGI.

Directives des NCA

Exemples de contrôles généraux informatiques pouvant être mis en place pour chaque type de processus informatique (NCA 315.Annexe 6.2(a))

Processus de gestion de l’accès :

○ Authentification

Contrôles consistant à vérifier qu’un utilisateur accède à une application informatique ou à un autre élément de l’environnement informatique au moyen de son propre authentifiant (c’est-à-dire que celui‑ci n’utilise pas l’authentifiant d’un autre utilisateur).

○ Autorisation